Проект дома-башни [Готовые Решения Строительства 2019]

Загородный стильный дом с круглой башней

Дом-башня завораживает своей особенностью, и, пожалуй, сегодня его проект так же популярен, как и во времена средневековья. Такой дом может быть выполнен в разных вариациях. Это и большой замок в стиле бесстрашных рыцарей и пламенных дам, и дом в классическом исполнении с башнями, и стильное решение аристократического особняка. Но в любом случае проект дома-башни будет соответствовать требованиям современности и комфортабельности.

Содержание:

Уютный загородный дом из камня с башней

Небольшой светлый дом с круглой башней

Симпатичный загородный коттедж в замковом стиле

Главной чертой элегантного дома башенного типа является полукруглая конструкция, увенчанная конусообразной крышей со шпилем. Такой дом наполнен архитектурными элементами, подчеркивающими высокий статус своих хозяев, их отменный вкус. Мимо такого замка пройти и не обратить на него внимание невозможно.

Современный дом с квадратной башней

Уютный двухэтажный дом с башней

Возведение башен в истории строительства

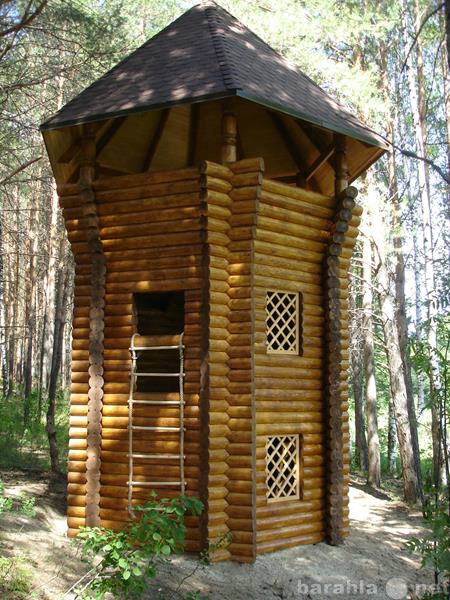

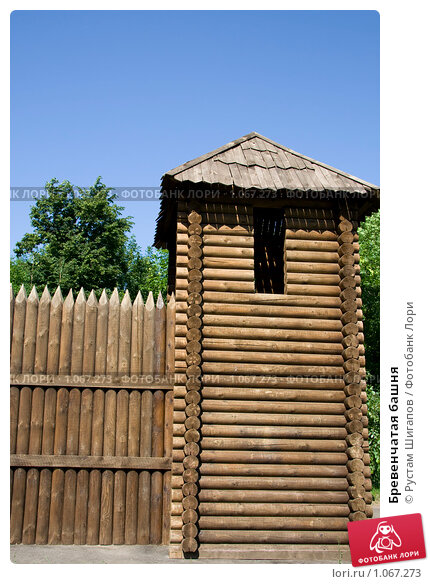

Башня – это узкое, вытянутое вверх сооружение, увенчанное шпилем. Она может быть как индивидуальным зданием, так и элементом сложной конструкции. Используются они в строительстве много веков подряд. Самыми древними примерами строительства конусообразных сооружений являются башни египетских крепостей. Такие здания возводились прямоугольной формы и завершались своеобразными зубцами. К сожалению, такие архитектурные явления исчезли с лица земли, остались только в древних сказаниях и манускриптах.

Древняя крепость состояла из стен и присоединенных к ним башен. Их использовали в Римской империи и Византии. Позднее конструкцию позаимствовали и европейцы, применяя для строительства мест заключений.

Не осталась в стороне и отечественная архитектура. И до наших дней сохранились элементы крепостей с башнями, которые построены по византийскому типу.

Уютный светлый дом с яркими вставками и круглой башней

Современный дом с отдельно стоящей башней и винтовой лестницей

Вилла в средиземноморском стиле с квадратной каменной башней

В средние века, когда существовала необходимость обороняться от неприятеля, башни стали присоединять к массивным кирпичным духовным сооружениям. Использовались они в качестве наблюдательного пункта и убежища для детей и женщин. Прекрасными подтверждениями этому являются Спасский собор в Чернигове, соборы в Новгороде и иные.

Античное искусство дополнило башни часами. Именно благодаря античности появились они на домах, вокзалах, дополненные часами. В настоящее время они все так же популярны. Их используют при строительстве маяков, водонапорных резервуаров, для астрономических исследований. Но особенно востребована башенная технология строительства в возведении частных зданий. Проекты с фото позволяют визуально представить будущее строительство дома с башнями. Самым известным объектом башенного строительства является Эйфелева башня, высота которой составляет 300 м.

Дома с башнями у нас не очень популярны

Маленькая дачка из камня с небольшой башенкой

Большой семейный дом с башенкой и ландшафтным дизайном

Современный замок: стиль и благородство

Проект дома с башней, возводимого в виде старинного средневекового замка, способен удовлетворить все требования современного человека. Проекты современных домов могут существенно отличаться друг от друга, но преимущества у них одинаковые:

- необычное проектное решение для строительства индивидуального дома, соответствующее запросам современного человека;

- изысканное стилистическое направление, которое передано в каждом элементе конструкции и внешнего оформления;

- возможность строительства с разными параметрами. Можно возвести дом разных размеров и форм;

- высокая функциональность.

Башня, пристроенная к дому, выполняет функции жилого помещения. Она так же комфортабельна и в большинстве случаев позволяет осуществить индивидуальное оформление.

Современный необычный дом с нестандартной башней

Деревянный дом с башнями и флюгерами

Дома с небольшими башенками можно часто встретить в Прибалтике

Большой дом в стиле замка с двумя башнями

Огромный особняк в замковом оформлении

Варианты строительства башни

Конструкционно она может быть возведена:

- круглой, созданной в качестве жилой комнаты. Очень часто именно в них монтируют винтовые лестницы, ведущие на верхний этаж или мансарду. Стены такой башни увенчаны небольшими оконными проемами. Новым веянием в строительстве домов является возведение стеклянных башен. Это направление только зарождается, приобретая все большую востребованность;

- квадратной, которую создают как спальню или кабинет. В некоторых проектах квадратную башню применяют в качестве гостиной;

- прямоугольной, которая может выполнять те же функции, что и квадратная башня.

Они могут возводиться разной высоты и быть меньше здания или иметь с ним одинаковую высоту. Количество также может быть неограниченным, но чаще всего встречаются дома с двумя башнями.

Количество также может быть неограниченным, но чаще всего встречаются дома с двумя башнями.

Небольшая круглая башня, подходящая только для обзорной комнаты

Квадратная обзорная башня на крыше дома

Прямоугольная башня с высокими окнами

Яркий красно-белый дом с маленькой круглой жилой башенкой

Строительство дома с башнями

При строительстве дома в стиле старинного замка стоит воспользоваться услугами ландшафтного дизайнера, ведь оформить участок следует в одном стиле. Кроме того, дом в форме замка требует наличия свободного пространства. Если эту особенность не учитывать, замок попросту будет загромождать участок. Неправильно определенное место строительства способно исказить будущее здание до неузнаваемости.

После того как место строительства определено, можно переходить к созданию проектной документации. Создать проект, конечно же, можно и самостоятельно. Но все же стоит воспользоваться услугами профессионалов, которые владеют необходимыми знаниями и навыками. И только после утверждения проекта можно приступать к строительству частного дома.

И только после утверждения проекта можно приступать к строительству частного дома.

Большой загородный дом с жилой комнатой в башне

Сказочный домик с квадратной башенкой

Проекты домов с башнями популярны за границей

Современный загородный деревянный дом с большими окнами и башней

Готовый проект дома-башни

Возведенный по такому проекту дом станет гордостью его обладателей. Его внешний вид интригует и завораживает, ведь дом в точности соответствует внешнему виду средневековых замков, разве что меньшего размера. Величина здания может быть разной в соответствии с наличием свободного места на участке.

Специалисты не рекомендуют при строительстве замка возводить более 4-х башен, хотя их количество и может быть любым. При большом количестве башен здание часто смотрится грубо и непривлекательно. Конструкционно дом может состоять из разных форм и элементов. Комбинация полукруга, прямоугольника позволяет создать красивое решение.

Проект небольшого дома с башенкой

В Европе можно увидеть даже маленькие семейные домики с башенкой

Деревянный дом из сруба в русском стиле

Но в любом случае проектирование стоит доверить специалисту. Сегодня специальные компании предлагают владельцам земельных участков готовые проекты, которые подбираются в зависимости от:

Сегодня специальные компании предлагают владельцам земельных участков готовые проекты, которые подбираются в зависимости от:

Профессионалы высокого уровня предложат лучший вариант строительства, в котором будут учтены входная зона и гостиная, кухонное помещение, туалеты и ванная, хозяйственные помещения, спальни, кабинет. Расположение этих зон составляется в зависимости от конструкционных возможностей и желаний всех, кто будет проживать в доме.

Проект дома с башней в стиле Шато

Проект семейного дома с башней в викторианском стиле

Материалы для строительства дома с башней

Построить замок можно из разных материалов. Одним из материалов для строительства дома является кирпич, который считается самым прочным и выносливым. Кроме того, на рынке строительных материалов можно приобрести специальный кирпич, применяемый именно для создания округлых форм. Построить дом из кирпича не составит особых проблем, был бы качественный проект. Кирпичный дом с башней, проект которого можно приобрести в готовом виде, станет надежной крепостью для всех членов семьи.

Роскошный особняк с башней из камня

Каркасный дом, обшитый сайдингом, с башней

На сегодня самым востребованным вариантом возведения замка является каркасное строительство. Данная технология много десятилетий используется на Западе, да и у нас она широко применяется уже не одно десятилетие. Каркас для дома может быть как металлический, так и деревянный. Но особое внимание отдается именно выбору облицовочного материала. Как правило, это декоративный или натуральный камень. При таком решении дом смотрится как настоящий замок уменьшенных размеров.

Еще одним интересным вариантом является проект дома с башней и гаражом. Такое комплексное строительство не только повышает комфортабельность (кому же хочется в зимнее время добираться к отдельно стоящему гаражу), но и снижает затраты на строительство (сэкономить получится на заливке единого фундамента, совместной стене, монтаже системы отопления).

Большой деревянный дом с высокой башней

Современный большой дом из кирпича с башней

Симпатичный дом из крашеного бруса с квадратной башней

Проекты домов с балконами и башнями, планы строительства одноэтажных и двухэтажных зданий любых форм и направленностей позволяют возвести стильный замок. Такая конструкция дома станет гордостью своего владельца, подчеркнет его отменный вкус и, несомненно, укажет на высокий статус.

Такая конструкция дома станет гордостью своего владельца, подчеркнет его отменный вкус и, несомненно, укажет на высокий статус.

Основные разделы сайта

Услуги компании Цены на наши дома Каталог проектов Галерея наших домов Секреты технологии Блог: Как я строил дом Каталог лучших статей О нашей компании Заказать звонок

|

|

СО 1.024 Спортивный комплекс мостики и бревна

г. Санкт-Петербург

«22» апреля 2020 г.

Настоящая Политика конфиденциальности персональных данных (далее – Политика конфиденциальности) действует в отношении всей информации, которую ООО «Атрикс-Юг», расположенный на доменном имени //atrix-yug.ru может получить о Пользователе во время использования сайта ООО «Атрикс-Юг» (далее – Сайт).

1. ОПРЕДЕЛЕНИЕ ТЕРМИНОВ

1. 1. В настоящей Политике конфиденциальности используются следующие термины:

1. В настоящей Политике конфиденциальности используются следующие термины:

1.1.1. «Администрация сайта ООО «Атрикс-Юг» (далее – Администрация сайта)» – уполномоченные сотрудники на управление сайтом, действующие от имени ООО «Атрикс-Юг», которые организуют и (или) осуществляют обработку персональных данных, а также определяет цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

1.1.2. «Персональные данные» — любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных), которую пользователь предоставляет о себе самостоятельно при регистрации (создании учетной записи) или в процессе использования Сервисов, а также данные, которые автоматически передаются Сервисам в процессе их использования с помощью установленного на устройстве пользователя программного обеспечения, в том числе IP-адрес, информация из cookie, информация о браузере пользователя (или иной программе, с помощью которой осуществляется доступ к Сервисам), время доступа, адрес запрашиваемой страницы.

1.1.3. «Обработка персональных данных» — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

1.1.4. «Конфиденциальность персональных данных» — обязательное для соблюдения Оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

1.1.5. «Пользователь сайта (далее — Пользователь)» – лицо, имеющее доступ к Сайту, посредством сети Интернет и использующее Сайт.

2. ОБЩИЕ ПОЛОЖЕНИЯ

2.1. Использование Пользователем Сайта означает согласие с настоящей Политикой конфиденциальности и условиями обработки персональных данных Пользователя. Добровольная регистрация пользователя на Сайте c целью получения доступа к сервисам Сайта означает полное согласие в соответствии со статьей 9 Федерального закона от 27 июля 2006 г. № 152-ФЗ «О персональных данных» на автоматизированную, а также без использования средств автоматизации, обработку и использование своих персональных данных, а так же гарантирует достоверность предоставленных своих персональных данных.

Добровольная регистрация пользователя на Сайте c целью получения доступа к сервисам Сайта означает полное согласие в соответствии со статьей 9 Федерального закона от 27 июля 2006 г. № 152-ФЗ «О персональных данных» на автоматизированную, а также без использования средств автоматизации, обработку и использование своих персональных данных, а так же гарантирует достоверность предоставленных своих персональных данных.

2.2. Пользователь должен прекратить использование Сайта в случае несогласия с условиями Политики конфиденциальности.

2.3. Настоящая Политика конфиденциальности применяется исключительно к сайту ООО «Атрикс-Юг». Администрация сайта не контролирует и не несет ответственность за сайты третьих лиц, на которые Пользователь может перейти по ссылкам, доступным на Сайте. На таких сайтах у Пользователя может собираться или запрашиваться иная персональная информация, а также могут совершаться иные действия.

2.4. Достоверность предоставляемых Пользователем Сайта персональных данных не проверяется Администрацией сайта. Администрация сайта исходит из того, что Пользователь предоставляет достоверную и достаточную персональную информацию, необходимую ООО «Атрикс-Юг».

Администрация сайта исходит из того, что Пользователь предоставляет достоверную и достаточную персональную информацию, необходимую ООО «Атрикс-Юг».

3. ПРЕДМЕТ ПОЛИТИКИ КОНФИДЕНЦИАЛЬНОСТИ

3.1. Настоящая Политика конфиденциальности регламентирует обязательства Администрации сайта по обеспечению режима защиты конфиденциальности персональных данных и их неразглашению.

3.2. Персональные данные, разрешённые к обработке в рамках настоящей Политики конфиденциальности, предоставляются Пользователем при заполнении и отправке форм обратной связи на страницах Сайта. Обязательная информация при заполнении форм помечена специальным образом, иная информация предоставляется Пользователем на его усмотрение.

3.3. Сайт осуществляет сбор статистики об IP-адресах своих посетителей. Данная информация используется с целью выявления и решения технических проблем.

3.4. Любая персональная информация подлежит защищенному хранению и нераспространению, за исключением случаев, предусмотренных в п. п. 5.2. и 5.3. настоящей Политики конфиденциальности.

п. 5.2. и 5.3. настоящей Политики конфиденциальности.

3.5. Администрация сайта сохраняет конфиденциальность персональной информации Пользователя, кроме случаев добровольного предоставления им информации о себе для общего доступа неограниченному кругу лиц при использовании отдельных Сервисов, в том числе и сторонних (например, Facebook, Twitter, Вконтакте и т.п.), пользователь соглашается с тем, что определенная часть его персональной информации становится общедоступной.

3.6. Пользователь осознает, что в случае авторизации на Сайте посредством учетных записей социальных сетей, на него распространяются правила и условия соответствующих социальных сетей, в том числе в части обработки и использования персональных данных и обеспечения их конфиденциальности.

4. ЦЕЛИ СБОРА ПЕРСОНАЛЬНОЙ ИНФОРМАЦИИ ПОЛЬЗОВАТЕЛЯ

4.1. Персональные данные Пользователя Администрация сайта может использовать в целях:

4.1.1. Идентификации Пользователя, зарегистрированного на Сайте.

4.1.2. Предоставления Пользователю доступа к персонализированным ресурсам Сайта.

4.1.3. Установления с Пользователем обратной связи, направление уведомлений, запросов, касающихся использования Сайта, оказания услуг, обработка запросов и заявок от Пользователя.

4.1.4. Предоставления Пользователю эффективной клиентской и технической поддержки при возникновении проблем связанных с использованием Сайта.

4.1.5. Предоставления Пользователю с его согласия, обновлений продукции, специальных предложений, информации о ценах, новостной рассылки и иных сведений от имени Администрации сайта ООО «Атрикс-Юг».

4.1.6. Осуществления рекламной деятельности с согласия Пользователя.

4.1.7. Предоставления доступа Пользователю на сайты или сервисы партнеров ООО «Атрикс-Юг» с целью получения продуктов, обновлений и услуг.

4.1.8. Проведение статистических и иных исследований, сбор общих сведений по перемещениям на Сайтах для оптимизации контента.

5. СПОСОБЫ И СРОКИ ОБРАБОТКИ ПЕРСОНАЛЬНОЙ ИНФОРМАЦИИ

5.1. Обработка персональных данных Пользователя осуществляется с использованием средств автоматизации или без их использования любым законным способом, не дольше, чем этого требуют цели обработки персональных данных, если срок хранения персональных данных не установлен федеральным законом.

5.2. Пользователь соглашается с тем, что Администрация сайта вправе передавать персональные данные третьим лицам, в частности, своим контрагентам, курьерским службам, организациям почтовой связи, операторам электросвязи, для оказания услуг Пользователю.

5.3. Персональные данные Пользователя могут быть переданы уполномоченным органам государственной власти Российской Федерации только по основаниям и в порядке, установленным законодательством РФ.

5.4. При утрате или разглашении персональных данных Администрация сайта информирует Пользователя об утрате или разглашении персональных данных.

5.5. Администрация сайта принимает необходимые организационные и технические меры для защиты персональной информации Пользователя от неправомерного или случайного доступа, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий третьих лиц.

6. ОБЯЗАТЕЛЬСТВА СТОРОН

6.1. Пользователь обязан:

6.1.1. Предоставить информацию о персональных данных, необходимую для пользования Сайтом.

6.1.2. Обновить, дополнить предоставленную информацию о персональных данных в случае ее изменения.

6.2. Администрация сайта обязана:

6.2.1. Использовать полученную информацию только для целей, указанных в п.4 Политики конфиденциальности.

6.2.2. Принимать необходимые меры предосторожности для обеспечения защищенного хранения персональной информации, без предварительного письменного разрешения Пользователя не разглашать, не осуществлять продажу, обмен, опубликование и т..jpg) д. полученных персональных данных Пользователя, за исключением п.п. 5.2. и 5.3. настоящей Политики Конфиденциальности.

д. полученных персональных данных Пользователя, за исключением п.п. 5.2. и 5.3. настоящей Политики Конфиденциальности.

6.2.3. Осуществить блокирование/удаление персональных данных, относящихся к соответствующему Пользователю, с момента обращения или запроса Пользователя или его законного представителя либо уполномоченного органа по защите прав субъектов персональных данных на период проверки, в случае выявления недостоверных персональных данных или неправомерных действий.

7. ДОПОЛНИТЕЛЬНЫЕ УСЛОВИЯ

7.1. В случае утраты или разглашения Конфиденциальной информации Администрация сайта не несёт ответственность, если данная конфиденциальная информация:

7.1.1. Стала публичным достоянием до её утраты или разглашения.

7.1.2. Была получена от третьей стороны до момента её получения Администрацией сайта.

7.1.3. Была разглашена с согласия Пользователя.

7.2. Администрация сайта вправе вносить изменения в настоящую Политику конфиденциальности без согласия Пользователя. Новая Политика конфиденциальности вступает в силу с момента ее размещения на Сайте, если иное не предусмотрено новой редакцией Политики конфиденциальности.

Новая Политика конфиденциальности вступает в силу с момента ее размещения на Сайте, если иное не предусмотрено новой редакцией Политики конфиденциальности.

7.3. Все предложения или вопросы по настоящей Политике конфиденциальности следует сообщать в разделе сайте //atrix-yug.ru/ (или по адресу электронной почты:[email protected])

7.4. Действующая Политика конфиденциальности размещена на странице по адресу https://atrix-yug.ru.

Осадные башни

В бронзовом веке в разных странах Ближнего Востока появились укрепленные города и крепости. Деревянные, каменные или кирпичные стены защищали население от набегов кочевников и от нападений регулярных войск соседних государств. Например, в 22 километрах северо-восточнее Иерусалима находится город Иерихон. По археологическим данным, он считается самым древним городом, окруженным стеной (приблизительная дата основания — 7 000 лет до н. э.). В XVIII–XVI вв. до н. э. стены Иерихона имели около 7 метров в высоту и до 4 метров в толщину, их окружал ров шириной 9 метров и глубиной 3 метра.

В государстве Урарту на территории современной Армении в IX в. до н. э. укрепление на Ванской скале на подступах к столице Тушпа были построены каменные стены высотой до 20 м. Стены крепости Тайшебани на левом берегу реки Занг имели высоту до 10 м и толщину до 3,5 м.

Развитие фортификации к середине первого тысячелетия до н. э. обусловило затяжной кризис военного искусства. Средства обороны стали несоизмеримо сильнее средств нападения. Осады нередко длились годами. Захват укрепленных городов часто превращался в главную цель войны. Самым надежным средством победы стала плотная блокада крепости в надежде вызвать голод среди ее защитников. Параллельно изобретались новые средства штурма — камнеметные устройства, тараны и подвижные осадные башни: с этих башен можно было обстреливать неприятельскую стену по верхнему ее краю и пространство за нею, а также при помощи штурмовых мостиков непосредственно переходить на стены. Осадная башня (лат. — turres ambulatorie) представляла собой крупную прямоугольную в основании деревянную конструкцию. Высота осадной башни равнялась высоте осаждаемой стены или была чуть выше, чтобы лучники с ее верхней площадки могли вести стрельбу по защитникам города. Для защиты от огня башню покрывали негорючим материалом (свежесодранные шкуры или металлические листы). Передвигались башни на колесах ручной тягой или тягловым скотом. Чтобы не дать противнику подвести осадные башни к стенам, перед ними стали выкапывать глубокие широкие рвы. Штурмующие, в свою очередь, стали заваливать рвы бревнами, фашинами, корзинами с камнями. Для того чтобы осадная башня оказалась выше крепостных стен и башен, возводили земляные насыпи (кавальеры). В ответ на это защитники крепостей копали подземные ходы под дно рва и по ночам уносили через них камни, фашины, бревна, которыми был завален ров, что мешало подводу к стенам таранов и осадных башен. В ряде случаев с помощью таких подкопов удавалось даже опрокидывать осадные башни.

Осадная башня (лат. — turres ambulatorie) представляла собой крупную прямоугольную в основании деревянную конструкцию. Высота осадной башни равнялась высоте осаждаемой стены или была чуть выше, чтобы лучники с ее верхней площадки могли вести стрельбу по защитникам города. Для защиты от огня башню покрывали негорючим материалом (свежесодранные шкуры или металлические листы). Передвигались башни на колесах ручной тягой или тягловым скотом. Чтобы не дать противнику подвести осадные башни к стенам, перед ними стали выкапывать глубокие широкие рвы. Штурмующие, в свою очередь, стали заваливать рвы бревнами, фашинами, корзинами с камнями. Для того чтобы осадная башня оказалась выше крепостных стен и башен, возводили земляные насыпи (кавальеры). В ответ на это защитники крепостей копали подземные ходы под дно рва и по ночам уносили через них камни, фашины, бревна, которыми был завален ров, что мешало подводу к стенам таранов и осадных башен. В ряде случаев с помощью таких подкопов удавалось даже опрокидывать осадные башни.

Чтобы подготовительные работы оставались незаметными, а результаты использования подкопов более существенными, в конце подземных галерей выполняли значительные по объемам полости, подпирая их своды бревнами и досками. В нужный момент эти бревна поджигали, свод обрушивался, увлекая в полость солдат противника и опрокидывая осадную башню.

Поскольку осадные башни представляли собой неповоротливую конструкцию, их собирали на месте предстоящей осады, хотя изготовление занимало длительное время и имело смысл лишь в случае, если обычные приемы штурма не приводили к успеху.

Продолжение статьи читайте в ноябрьском номере журнала «Наука и техника». Доступна как печатная, так и электронная версии журнала. Оформить подписку на журнал можно здесь.

Новинка на нашем сайте — монографии-фотоальбомы Анатолия Верстюка, посвященные эскадренным миноносцам. В магазине на сайте также можно купить магниты, календари, постеры с авиацией, кораблями, сухопутной техникой.

История замка — Выборгский объединенный музей-заповедник

В 1710 году, в период осады Выборга войсками Петра I, стены и постройки крепости ощутимо пострадали от российской артиллерии. После завоевания Выборга замок находился в ведении российских военных властей. На протяжении всего XVIII столетия замковые сооружения многократно ремонтировались и перестраивались. В этот период появились сооружения Казарменного корпуса и арсеналов.

Взятие Выборга

К середине XVIII века, когда на острове Линнансаари (Твердыш) была построена крепость Корон-Санкт-Анна, оборонное значение замка заметно снизилось. Оставаясь военным объектом, он больше не использовался в боевых действиях.

В 1834 и в 1856 годах в Выборгском замке случились два разрушительных пожара. Особенно тяжелыми были последствия второго: башня Святого Олафа выгорела изнутри, сгорел главный корпус, рухнули перекрытия, обрушились внутренние стены крепости. На несколько десятилетий эти помещения были заброшены.

На несколько десятилетий эти помещения были заброшены.

В 1891–1894 годах замок был восстановлен силами Выборгского крепостного военно-инженерного управления. Руководителем Ремонтного комитета стал инженер-капитан Э. К. фон Лезедов. Работы по «исправлению Выборгского шлосса» затронули все сооружения Замкового острова. Были снесены ветхие и аварийные сводчатые перекрытия, заново отстроены разрушенные огнем стены Главного корпуса, перепланированы интерьеры, возведены новые лестницы. Над башней Святого Олафа и Райской башней появились новые шлемовидные купола. Кузнечный двор обнесли каменной опорной стеной, благоустроили территорию острова. Замок в результате этих работ получил свой современный облик.

В годы, когда Выборг входил в состав независимой Финляндии (1918–1940, 1941–1944), в крепости располагался штаб 2-й финской дивизии. 20 июня 1944 года полковник А. Кемппи приказал спустить финский флаг над Выборгским замком. Вечером того же дня советские войска вошли в замок, и над башней Святого Олафа был поднят красный флаг.

Интерьер постоянной экспозиции «Выборг в составе Великого княжества Финляндского и независимой Финляндии»

С 1944 по 1964 год Выборгский замок использовался советскими военными. В замке были размещены 71-й отдельный гвардейский батальон связи и 49-й отдельный гвардейский саперный батальон 45-й гвардейской дивизии. В помещениях замка жили семьи военнослужащих.

В замке действует постоянная экспозиция «Выборг в годы Второй мировой войны»

В 1964 году Министерство обороны СССР передало Выборгский замок Государственной инспекции по охране памятников. В 1970 году здесь открылись первые экспозиции Выборгского краеведческого музея.

Мы построили полноразмерную Эйфелеву башню в Valheim — Игры на DTF

{«id»:672031,»url»:»https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»title»:»\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»services»:{«vkontakte»:{«url»:»https:\/\/vk. com\/share.php?url=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim&title=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»facebook»:{«url»:»https:\/\/www.facebook.com\/sharer\/sharer.php?u=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.com\/intent\/tweet?url=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim&text=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/dtf.

com\/share.php?url=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim&title=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»facebook»:{«url»:»https:\/\/www.facebook.com\/sharer\/sharer.php?u=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.com\/intent\/tweet?url=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim&text=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/dtf. ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim&text=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim&body=https:\/\/dtf.

ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim&text=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim»,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/dtf.ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u041c\u044b \u043f\u043e\u0441\u0442\u0440\u043e\u0438\u043b\u0438 \u043f\u043e\u043b\u043d\u043e\u0440\u0430\u0437\u043c\u0435\u0440\u043d\u0443\u044e \u042d\u0439\u0444\u0435\u043b\u0435\u0432\u0443 \u0431\u0430\u0448\u043d\u044e \u0432 Valheim&body=https:\/\/dtf. ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

ru\/games\/672031-my-postroili-polnorazmernuyu-eyfelevu-bashnyu-v-valheim»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

15 479 просмотров

Ивановская башня Нижегородского кремля: описание, фото

Ивановская башня Нижегородского кремля: описание, фото

Адрес: Нижегородский кремль, между Белой и Часовой башнями

Начало строительства: 1500 год

Окончание строительства: 1516 год

Координаты: 56°19’47.4″N 43°59’58.7″E

Краткая история и описание

Ивановская башня на карте

Краткая история и описание

Ивановская башня названа в честь близлежащего храма Рождества Иоанна Предтечи, стоящего на Нижнепосадском торге с XV века. По другой версии, в названии башни увековечено имя её основателя — царя Ивана III, который в 1500 году начал перестраивать Нижегородский кремль в камне.

Если в нагорной части кремля главным узлом обороны служила Дмитриевская башня, то Ивановской башне отводилась аналогичная роль на подгорном участке. Защитники Ивановской башни контролировали не только подступы к кремлю, но и героически обороняли Нижнепосадский торг, начинавшийся у крепостных стен, а также волжскую пристань.

Вид башни с Ивановского съезда

С целью усиления обороны нижнего узла в башне обустроили круговой проход с рядом дополнительных бойниц. К северо-восточному наружному углу фортификации примыкал «обруб» — земляная насыпь, укреплённая оградой из брёвен. На обрубе были установлены мощные пушки и пищали.

В XVI веке на вооружении Ивановской башни находилась пищаль «Свисток». Это оружие массой 4761 кг имело 5-метровый ствол, из которого стреляли ядрами по 40 гривенок (≈ 16, 36 кг). В 1622 году вооружение башни состояло из пяти пушек, три из них заряжались ядрами весом по 700 граммов.

Вид башни с Кремлёвского бульвара

В 1660 — 1700 годах на обрубе сосредотачивалась главная огневая мощь Ивановской башни: 4 чугунные пушки вели обстрел ядрами весом по 3 кг. С внутренней стороны башня имела пристройку, где размещались темница для арестантов и «городовая лестница», позволяющая выйти к боевым площадкам кремля. Два главных оборонных звена крепости — Дмитриевскую и Ивановскую башни соединяла Большая Мостовая улица (ныне — Ивановский съезд), замощённая деревянными брусьями. Именно отсюда, от Ивановских ворот ранней весной 1612 года отряд из горожан и крестьян, возглавляемый К. Мининым и старостой Д. Пожарским, двинулся на Москву и освободил столицу от поляков.

С внутренней стороны башня имела пристройку, где размещались темница для арестантов и «городовая лестница», позволяющая выйти к боевым площадкам кремля. Два главных оборонных звена крепости — Дмитриевскую и Ивановскую башни соединяла Большая Мостовая улица (ныне — Ивановский съезд), замощённая деревянными брусьями. Именно отсюда, от Ивановских ворот ранней весной 1612 года отряд из горожан и крестьян, возглавляемый К. Мининым и старостой Д. Пожарским, двинулся на Москву и освободил столицу от поляков.

Вид башни с территории Кремля

В 2001 году в память об этом событии снаружи Ивановской башни установили рельефную скульптурную композицию работы Л. Т. Ядринцева. С 2004 года в стенах башни открыта постоянная выставка «Подвиг народного единства», посетив которую можно увидеть оружие и доспехи воина той эпохи, макет кремля в XVII века и другие экспонаты.

Рейтинг достопримечательности

Ивановская башня Нижегородского Кремля на карте

Города России на Putidorogi-nn.

ru:

ru:|

Москва |

Санкт-Петербург |

Владимир |

Ярославль |

|

Муром |

Ростов Великий |

Александров |

Иваново |

|

Калуга |

Кострома |

Сергиев Посад |

Казань |

|

Псков |

Касимов |

Переславль-Залесский |

Суздаль |

10. Журналы Tower — Руководство администратора Ansible Tower v3.

8.2 Файлы журнала

8.2 Файлы журналаTower были объединены, и к ним можно легко получить доступ из двух централизованных точек:

/ var / log / tower // var / log / supervisor /

В каталоге / var / log / tower / вы можете просмотреть файлы журналов, относящиеся к:

callback_receiver.log: захватывает журналы приемника обратного вызова, который обрабатывает события обратного вызова при выполнении заданий с возможностью доступа.

dispatcher.log: регистрирует сообщения журнала для службы диспетчера башни.

management_playbooks.log: записывает журналы выполнения сценария управления, изолированное задание выполняется, например, копирование метаданных и т. Д.

rsyslog.err: фиксирует ошибки rsyslog с проверкой подлинности с помощью внешних служб ведения журналов при отправке им журналов.

task_system.log: — фиксирует журналы задач, которые Tower выполняет в фоновом режиме, таких как добавление экземпляров кластера Tower и журналов, связанных со сбором / обработкой информации для аналитики и т. Д.

tower.log: фиксирует сообщения журнала, такие как ошибки времени выполнения, возникающие при выполнении задания.

tower_rbac_migrations.log: сохраняет журналы миграции или обновления базы данных rbac.

tower_system_tracking_migrations.log: записывает журналы, отслеживающие миграцию или обновление системы башни.

wsbroadcast.log: захватывает журналы подключений веб-сокетов в узлах башни.

В каталоге / var / log / supervisor / вы можете просмотреть файлы журналов, относящиеся к:

awx-callback-Receiver.log: записывает журнал приемника обратного вызова, который обрабатывает события обратного вызова при выполнении доступных заданий, управляемых супервизором.

awx-daphne.log: захватывает журналы взаимодействия WebSocket WebUI.

awx-dispatcher.log: фиксирует журналы, которые возникают при отправке задачи в экземпляр вышки, например, при выполнении задания.

awx-rsyslog.log: записывает журналы для службы rsyslog.

awx-uwsgi.log: захватывает журналы, относящиеся к uWSGI, который является сервером приложений.

awx-wsbroadcast.log: захватывает журналы службы веб-сокетов, которая используется вышкой.

failure-event-handler.stderr.log: фиксирует стандартные ошибки для подпроцесса супервизора / usr / bin / failure-event-handler.\ (оо) \ _______ (__) \) \ / \ || —- w | || ||

11. Ведение журнала и агрегирование Tower — Руководство администратора Ansible Tower v3.

8.2

8.2Ведение журнала — это функция, которая предоставляет возможность отправлять подробные журналы в несколько видов сторонних внешних служб агрегации журналов. Службы, подключенные к этому каналу данных, служат полезным средством получения информации об использовании Tower или технических тенденциях. Эти данные можно использовать для анализа событий в инфраструктуре, отслеживания аномалий и сопоставления событий одной службы с событиями другой.Типы данных, которые наиболее полезны для Tower, — это данные о задании, события задания / выполнение задания, данные потока активности и сообщения журнала. Данные отправляются в формате JSON через HTTP-соединение с использованием минимальных настроек для конкретных служб, разработанных в пользовательском обработчике или через импортированную библиотеку.

При установке Ansible Tower будет установлена более новая версия rsyslog, которая заменит версию, поставляемую с базой RHEL. Версия rsyslog, установленная Ansible Tower, не включает следующие модули rsyslog:

rsyslog-udpspoof.

x86_64

x86_64rsyslog-libdbi.x86_64

После установки Ansible Tower используйте только предоставленный Tower пакет rsyslog для любых журналов за пределами Tower, которые ранее могли выполняться с помощью пакета rsyslog, предоставленного RHEL. Если вы уже используете rsyslog для ведения журнала системных журналов на экземплярах Tower, вы можете продолжать использовать rsyslog для обработки журналов извне Tower, запустив отдельный процесс rsyslog (используя ту же версию rsyslog, что и Tower) и указав его на отдельный / etc / rsyslog.конф.

Примечание

Для систем, использующих rsyslog за пределами Tower (на виртуальной машине / машине Tower), рассмотрите любой конфликт, который может возникнуть при использовании новой версии rsyslog, поставляемой с Tower.

Вы можете настроить с конечной точки

/ api / v2 / settings / logging /, как процесс rsyslog Tower обрабатывает сообщения, которые еще не были отправлены, в случае, если ваш внешний регистратор переходит в автономный режим:LOG_AGGREGATOR_MAX_DISK_USAGE_GB: указывает объем данных для хранения (в гигабайтах) во время сбоя внешнего агрегатора журналов (по умолчанию 1). Эквивалентно параметру

Эквивалентно параметру rsyslogd queue.maxdiskspace.LOG_AGGREGATOR_MAX_DISK_USAGE_PATH: указывает место для сохранения журналов, которые следует повторить после сбоя внешнего агрегатора журналов (по умолчанию/ var / lib / awx). Эквивалентно параметруrsyslogd queue.spoolDirectory.

Например, если Splunk переходит в автономный режим, rsyslogd сохраняет очередь на диске до тех пор, пока Splunk не вернется в оперативный режим.По умолчанию в нем будет храниться до 1 ГБ событий (пока Splunk отключен), но при необходимости вы можете сделать это более 1 ГБ или изменить путь, в котором вы сохраняете очередь.

11.1. Лесорубы

Ниже приведены специальные регистраторы (за исключением

awx, который представляет собой общие журналы сервера), которые предоставляют большой объем информации в предсказуемом структурированном или полуструктурированном формате, следуя той же структуре, которую можно было бы ожидать при получении данных из API:job_events: Предоставляет данные, возвращаемые модулем обратного вызова Ansibleactivity_stream: отображает запись изменений объектов в приложении Ansible Towersystem_tracking: предоставляет данные о фактах, собранные модулем настройки Ansible(т. е.

е. gather_facts: True), когда шаблоны заданий выполняются с Enable Fact Cache selectedawx: Предоставляет общие журналы сервера, которые включают журналы, которые обычно записываются в файл. Он содержит стандартные метаданные, которые есть во всех журналах, за исключением того, что в нем есть только сообщение из оператора журнала.

Эти регистраторы используют только уровень журнала INFO, за исключением регистратора

awx, который может иметь любой заданный уровень.Кроме того, стандартные бревна башни могут быть доставлены с помощью этого же механизма.Очевидно, как включить или отключить каждый из этих пяти источников данных, не манипулируя сложным словарем в вашем локальном файле настроек, а также как настроить уровень журнала, потребляемый из стандартных журналов Tower.

Чтобы настроить различные компоненты ведения журнала в Ansible Tower, выберите Система в меню (), расположенном на левой панели навигации.

11.1.1. Схема сообщения журнала

Общая схема для всех логгеров:

cluster_host_id: уникальный идентификатор хоста в кластере Towerуровень: Стандартный уровень журнала Python, примерно отражающий значимость события Все регистраторы данных как часть этой функции используют уровень ИНФОРМАЦИИ, но другие журналы Башни будут использовать другие уровни в зависимости от ситуацииlogger_name: Имя регистратора, которое мы используем в настройках, например, «activity_stream»@timestamp: время записипуть: путь к файлу в коде, где был создан журнал

11.1.2. Схема потока действий

(общий): здесь используются все поля, общие для всех регистраторов, перечисленных выше

субъект: Имя пользователя, выполнившего действие, задокументированное в журналеизменений: сводка JSON о том, какие поля были изменены, и их старые / новые значения.

операция: основная категория изменений, зарегистрированных в потоке активности, например, «связать».объект1: информация об основном объекте, над которым выполняется операция, в соответствии с тем, что мы показываем в потоке действийобъект2: если применимо, второй объект, участвующий в действии

11.1.3. Схема события задания

Этот регистратор отражает данные, сохраняемые в событиях задания, за исключением случаев, когда они иначе конфликтуют с ожидаемыми стандартными полями регистратора, и в этом случае поля являются вложенными. Примечательно, что полевой хост в модели

job_eventзадан какevent_host. В полезной нагрузке также есть поле под-словаряevent_data, которое содержит разные поля в зависимости от специфики события Ansible.Этот регистратор также включает общие поля.

11.1.4. Схема данных сканирования / фактов / системного отслеживания

Они содержат подробные поля типа словаря, которые являются службами, пакетами или файлами.

(общий): здесь используются все поля, общие для всех регистраторов, перечисленных выше

services: Для сканирования служб это поле включено и имеет ключи, основанные на имени службы. ПРИМЕЧАНИЕ : Точки запрещены эластичным поиском в именах и заменяются на «_» нашим средством форматирования журналаpackage: Включено для сообщений журнала при сканировании пакетовфайлов: Включено для сообщений журнала при сканировании файловхост: имя сканирования хоста применяется кinventory_id: хост с идентификатором инвентаря находится внутри

11.1.5. Изменения статуса вакансии

Это предназначено для меньшего объема источника информации об изменениях состояний задания по сравнению с событиями задания, а также предназначено для регистрации изменений в типах унифицированных заданий, отличных от заданий на основе шаблонов заданий.

Помимо общих полей, эти журналы включают поля, присутствующие в модели задания.

11.1.6. Башня бревна

Помимо общих полей, он содержит поле

msgс сообщением журнала. Ошибки содержат отдельное полетрассировки.Эти журналы могут быть включены или отключены с помощью параметра «Настроить интерфейс пользователя башни» ВКЛЮЧИТЬ ВНЕШНИЙ РЕГИСТРАТОР.11.1.7. Службы агрегатора журналов

Сервис агрегатора журналов работает со следующими системами мониторинга и анализа данных:

11.1.7.1. Splunk

Интеграция журналов SplunkAnsible Tower использует Splunk HTTP Collector. При настройке агрегатора журналов SPLUNK добавьте полный URL-адрес на узел сборщика событий HTTP, как в следующем примере:

https: // yourtowerfqdn.com / api / v2 / настройки / ведение журнала { "LOG_AGGREGATOR_HOST": "https: // yoursplunk: 8088 / services / collector / event", "LOG_AGGREGATOR_PORT": ноль, "LOG_AGGREGATOR_TYPE": "splunk", "LOG_AGGREGATOR_USERNAME": "", "LOG_AGGREGATOR_PASSWORD": "$ encrypted $", «LOG_AGGREGATOR_LOGGERS»: [ "awx", "activity_stream", "job_events", "system_tracking" ], "LOG_AGGREGATOR_INDIVIDUAL_FACTS": ложь, "LOG_AGGREGATOR_ENABLED": правда, "LOG_AGGREGATOR_TOWER_UUID": "" }Сборщик событий HTTPSplunk по умолчанию прослушивает 8088, поэтому необходимо предоставить полный URL-адрес события HEC (с портом) для успешной обработки входящих запросов.Эти значения вводятся в примере ниже:

Дополнительные инструкции по настройке сборщика событий HTTP см. В документации Splunk.

11.1.7.3. Сумологический

В Sumologic создайте критерии поиска, содержащие файлы json, которые предоставляют параметры, используемые для сбора необходимых данных.

11.1.7.4. Эластичный стек (ранее ELK stack)

Создание собственной версии эластичного стека не требует модификации logstash

logstash.confфайл.Примечание

Изменения, несовместимые с предыдущими версиями, были внесены в Elastic 5.0.0, и могут потребоваться различные конфигурации в зависимости от того, какие версии вы используете.

11.2. Настройка регистрации с помощью Tower

Для настройки логирования на любой из типов агрегаторов:

Щелкните значок Настройки () на левой панели навигации.

Выберите систему .

На экране «Система» выберите вкладку Ведение журнала .

Задайте настраиваемые параметры в предоставленных полях:

Включить внешнее ведение журнала : Установите переключатель в положение ВКЛ , если вы хотите отправлять журналы на внешний агрегатор журналов.

Агрегатор журналов : введите имя хоста или IP-адрес, по которому вы хотите отправлять журналы.

Порт агрегатора журналов : укажите порт агрегатора, если он требуется.

Примечание

Если тип подключения - HTTPS, вы можете ввести имя хоста в виде URL-адреса с номером порта, и, следовательно, вам не нужно снова вводить порт. Но соединения TCP и UDP определяются комбинацией имени хоста и номера порта, а не URL. Поэтому в случае TCP / UDP-соединения укажите порт в указанном поле. Если вместо этого URL-адрес введен в поле хоста (поле Logging Aggregator ), его часть имени хоста будет извлечена как фактическое имя хоста.

Имя пользователя агрегатора журналов : введите имя пользователя агрегатора журналов, если оно требуется.

Пароль / токен агрегатора журналов : Введите пароль агрегатора журналов, если он этого требует.

Регистраторы для отправки данных в форму агрегатора журналов : Все четыре типа данных предварительно заполнены по умолчанию. Щелкните значок всплывающей подсказки рядом с полем для получения дополнительной информации по каждому типу данных.Удалите ненужные типы данных.

Регистрировать факты отслеживания системы по отдельности : Щелкните значок всплывающей подсказки для получения дополнительной информации, хотите ли вы включить ее или оставить по умолчанию.

Протокол агрегатора журналов : Щелкните, чтобы выбрать тип соединения (протокол) для связи с агрегатором журналов. Последующие параметры зависят от выбранного протокола.

Тайм-аут соединения TCP : укажите время ожидания соединения в секундах.Этот параметр применим только к протоколам агрегатора журналов HTTPS и TCP.

Пороговое значение уровня агрегатора ведения журнала : Выберите уровень серьезности, по которому обработчик журнала должен сообщать.

Включение / отключение проверки сертификата HTTPS : проверка сертификата включена по умолчанию для протокола журнала HTTPS. Установите переключатель в положение ВЫКЛ. , если вы не хотите, чтобы обработчик журнала проверял сертификат HTTPS, отправленный внешним агрегатором журналов, перед установкой соединения.

Просмотрите записи для выбранного агрегирования журналов. Ниже приведен пример одной настройки для Splunk:

Когда закончите, нажмите Сохранить , чтобы применить настройки, или Отмена , чтобы отменить изменения.

Чтобы проверить, правильно ли настроена ваша конфигурация, сначала нажмите Сохранить , затем нажмите Тест . Это отправляет тестовое сообщение журнала агрегатору журналов с использованием текущей конфигурации ведения журнала в Ansible Tower.Вы должны убедиться, что это тестовое сообщение было получено вашим внешним агрегатором журналов.

Примечание

Если кнопка Test отключена, это означает, что поля отличаются от своих начальных значений, поэтому сначала сохраните изменения и убедитесь, что переключатель Enable External Logging установлен в положение ON.

11.3. Устранение неполадок при ведении журнала с помощью Tower

Если вы отправили сообщение с кнопкой тестирования в настроенную службу ведения журнала через http / https, но не получили сообщение, проверьте

/ var / log / tower / rsyslog.errфайл журнала. Здесь хранятся ошибки, если они произошли при аутентификации rsyslog с помощью внешней службы ведения журнала http / https. Обратите внимание: если ошибок нет, этот файл не будет существовать.Что такое вышка каротажа и как она работает?

Что такое вышка-каротаж и как она работает? В этой статье мы поможем вам понять, как работает этот метод каротажа на крутых склонах.

ГРЕЙС-РИВЕР, Вашингтон. Вы когда-нибудь задумывались, как труднопроходимую местность можно использовать для ведения лесного хозяйства?

Технология, которая значительно повысила безопасность лесозаготовительной машины и предотвращает эрозию и осаждение в водотоках, использует тросовую систему для подъема бревен высоко в воздух, чтобы переместить их на более ровную поверхность.

У этого популярного метода перемещения бревен с крутых склонов есть много названий: лесозаготовка с помощью вышки, каротаж по горизонтали, кабельный каротаж и прокладка кабеля - одни из самых распространенных.

Этот обзор поможет вам понять, как мы используем этот тип ведения журнала на Тихоокеанском Северо-Западе:

Начиная с организованной операции резания

Еще до того, как башня будет доставлена на участок, лесозаготовительная бригада начнет срезать деревья и укладывать их на землю в аккуратной, организованной схеме, которая упростит их перемещение, когда придет время.

Когда эти деревья были срублены, лесоруб позаботился о том, чтобы связать их вместе и повернуть лицом в одном направлении. Такая организация сделает удаление деревьев со склона проще и безопаснее.В то время как некоторые склоны приходится преодолевать пешком с помощью бензопил, многие работы по лесозаготовке на крутых склонах в настоящее время выполняются с помощью вспомогательной лебедки, которая закрепляется на ровной поверхности выше и поддерживает транспортные средства на склоне с помощью троса. Водитель машины, которая рубит деревья на склоне, использует пульт дистанционного управления, чтобы контролировать, насколько сильно система помощи лебедки поддерживает его транспортное средство.

Дополнительная литература: Вы можете узнать больше о лесозаготовке с помощью лебедки и посмотреть видео о ней в действии в нашей истории «Лесозаготовка с помощью лебедки повышает безопасность на крутых склонах».

Установка башни и горизонта

После того, как деревья будут спилены, пора убрать их с крутого склона на ровную «площадку для разгрузки» над склоном. Чтобы безопасно перемещать их, не повреждая землю, не вызывая эрозии и не повреждая бревна, мы поднимаем бревна высоко в воздух.

Для настройки системы сначала устанавливается большая башня с опорой из нескольких тросов, называемых «гайлинами». Они соединяются с башней, а затем закрепляются в разных направлениях, чтобы башня оставалась устойчивой против веса бревен.

Башня удерживается на месте серией тросов, которые закреплены в нескольких направлениях, чтобы удерживать ее устойчиво.Часть башни, придающая ей высоту, называемая «трубой», может иметь высоту 100 или более футов. Много лет назад лесорубы использовали крепкие деревья в качестве башен.Но использование искусственных передвижных вышек дает лесорубам гораздо более надежный вариант с дополнительным преимуществом безопасности, поскольку им не нужно лазить по дереву с тяжелым такелажем.

Замена синтетической проволоки на кабель Skyline

После того, как башня закреплена на якоре, пора закрепить кабель линии горизонта. Прочный трос, обычно толщиной 1,25 дюйма, будет слишком тяжелым для перевозки через горы. Вместо этого сначала используется более легкий синтетический кабель, называемый haywire или соломенной линией.

Чтобы протянуться от башни до хвостовой опоры, нужны тысячи футов проволоки.Установка этой линии на место может быть опасной: представьте, как тяжело подниматься или спускаться по склону горы, а теперь представьте, что вы делаете это, неся и разматывая от 50 до 80 фунтов кабеля. Длина кабеля обычно составляет 250 футов, а это означает, что потребуется несколько поездок, чтобы собрать больше кабеля, чтобы покрыть тысячи футов между склонами.

Хотя во многих случаях это все еще делается пешком, большие дроны становятся все более популярной и безопасной альтернативой. Вместо того, чтобы терять рабочий день или больше, когда несколько человек несут и разносят кабель, дрон может нести его по небу.Он перемещается от вышки к «хвостовой опоре», к которой будет прикреплен кабель, напротив склона, на котором находятся бревна.

Дрон несёт проволоку по небу над лесом в Грейс-Ривер, штат Вашингтон.Задняя опора может представлять собой прочное дерево или пень, который будет устойчиво удерживаться под весом кабеля и бревен, которые он несет. Если нет ничего достаточно прочного, можно использовать и большегрузный транспорт.

Дополнительная литература: чтобы узнать больше о том, как дроны теперь используются для создания очертаний горизонта, ознакомьтесь с нашей статьей и видео «Дроны высокой мощности меняют правила безопасности при лесозаготовках в башнях».

После того, как синтетическая леска соединяет вышку и хвостовую опору, через катушку проходит более прочный кабель, за которым следует толстая и тяжелая линия горизонта, которая будет использоваться на следующем этапе. (В зависимости от того, кого вы спросите, катушка также может называться шкивом, шкивом или блоком).

На этой простой схеме изображена башня справа, задняя опора слева и моторизованная тележка в центре, поднимающая бревна со склона.Перемещение деревьев на сортировочную площадку

С установленным кабелем горизонта можно разместить моторизованную «тележку» , чтобы нести бревна вверх по линии горизонта .

Как журналы прикрепляются к кабелю? Регистраторы, называемые «установщиками чокеров», прикрепляют бревна к чокеру (или баббиту), который представляет собой отдельный кабель, свисающий с каретки. Он защищает бревна с помощью механизма блокировки, называемого звонком и ручкой. (Сторона в форме колокольчика похожа на замочную скважину, а ручка - на ключ).

Этот регистратор демонстрирует, как колокол и ручка закрепляют колье вокруг бревна, прежде чем оно будет поднято в воздух.Эд Брайант, владелец ENB Logging, называет установщиков колье «парнями в кустах, которые заставляют вещи случаться». В дополнение к установщикам колье, их также традиционно называли крючками, стропальщиками такелажа и такелажниками.

Этот метод предпочтительнее использования наземного оборудования или людей для перемещения деревьев на опасных склонах. И хотя было бы легче перетащить бревна по земле, это создаст глубокие колеи в почве и отправит отложения в близлежащие водные пути. Чтобы защитить воду и экосистемы, которые от нее зависят, лесорубы используют вариант с переносом по воздуху.

Дополнительная литература: Вы можете узнать больше о том, как мы защищаем водные пути в лесном хозяйстве, просмотрев наше видео и статью «Как лесники восстанавливают среду обитания лосося на северо-западе Тихого океана».

Подготовка журналов для покупателей

Как только бревна сошли со склона на ровную площадку, называемую двором, самое время подготовить их к транспортировке. Это может означать удаление коры и веток с помощью окорочной машины с удачным названием. Бревна также могут быть разрезаны, чтобы поместиться в грузовики, на которые они будут загружены.

Как только бревна перемещаются на ровную площадку для складирования над откосом, обработчик удаляет кору и ветки, подготавливая их к погрузке на лесовозы.Бревна также будут отсортированы по размеру, качеству и виду, чтобы лучше всего определить, на какой завод будет доставлена каждая группа бревен. Бревна высочайшего качества будут использоваться для производства напольных покрытий и пиломатериалов. Бревна более низкого качества могут быть переработаны в целлюлозу, которая используется в тысячах повседневных продуктов.

Дополнительная информация: вы можете узнать больше о продуктах, созданных из журналов, прочитав нашу серию статей #ItStartsWithTrees. Вот ссылка на первую статью из этой серии.

Исследуйте бревенчатый дом в стиле пожарной башни

Архитектор деревянного каркаса Джеффри Кодилл точно знал, чего хотят его клиенты, когда проектировал необычную смотровую площадку Доби-Маунтин. Это потому, что он спроектировал дом с тремя спальнями и тремя с половиной ванными комнатами для себя и своей жены.«Прежде всего, мы хотели поэкспериментировать с объединением нового деревянного каркаса из ели Дугласа с восстановленными старинными бревенчатыми стенами и их широкими полосами трещин», - говорит Джеффри.«Использование этих элементов бок о бок делает этот дизайн уникальным».

Уникальное видение Джеффри не ограничивалось материалами. Вдохновленный пожарными вышками Службы национальных парков, которые усеивают вершины гор Голубого хребта, где он строил, Джеффри задумал создать свой собственный взгляд на культовые здания для своей резиденции.

«Выросший в этих горах, человек был хорошо знаком со службой национальных парков и ее архитектурным стилем. Это послужило источником вдохновения для создания внешнего вида нашего дома », - объясняет Джеффри.Его успеху способствовало широкое использование камня и дерева, в том числе в подходе к созданию парковой архитектуры.Старинные бревна дома были добыты из сарая в голландской сельской местности Пенсильвании.

«Самому сараю было 185 лет, а древесина сделана из пяти разных пород деревьев, которым было около 300 лет, когда фермер срубил их», - говорит Джеффри. «Эта история стала основой внешнего вида и тепла, которое вы получаете в доме». Деревянные элементы каркаса из пихты Дугласа были обработаны кукурузной пескоструйной обработкой, чтобы выделить текстуру, которая обычно была бы очень гладкой.

«Дугласская ель имеет красивый розовый оттенок. Мы хотели передать больше текстуры и цвета древесины, чтобы создать контраст с серым, выветрившимся видом бревен », - говорит Джеффри.Это сопоставление особенно заметно в главной спальне, где изгибы деревянного каркаса соединяются с бревенчатыми стенами. Чтобы прикрепить новую древесину к старой, не потребовалось никаких специальных инженеров, но Джеффри использовал опыт двух отдельных групп профессионалов для оказания помощи в строительстве: бригады, знакомой с возведением старинных бревенчатых конструкций, и группы специалистов, которые присоединились к пазу и -тенонные столярные изделия в каждом из шести изгибов деревянного каркаса дома.В целом, чтобы собрать бревенчатый каркас дома и деревянный каркас, потребовалось 22 дня.

Дом площадью около 3200 квадратных футов на трех уровнях большой, но не массивный. Несмотря на свой размер, каждая комната продуманно спроектирована так, чтобы передать атмосферу уютной кабины - ощущение еще больше усиливается, когда горит двухсторонний камин в гостиной. Это идеальная дань смелому вдохновению дома и страсти его создателя к уникальной бревенчатой и деревянной архитектуре.Детали дома

квадратных футов: 3200Спальни : 3

Ванные комнаты : 3 полных, 1 половина

Агрегирование журналов Ansible Tower в Splunk

Большинство корпоративных ИТ-организаций развертывают средства агрегации журналов для поддержки новых способов работы с помощью оперативного интеллекта и различных форм автоматизации. Сама панель управления Ansible Tower дает нам хорошее представление о состоянии нашего инвентаря, хостов, запланированных задач и выполняемых вручную заданий.В дополнение к этому, ведение журнала было введено как отдельная функция, позволяющая Tower отправлять подробные журналы в несколько сторонних внешних служб агрегирования журналов, которые у большинства ИТ-организаций уже есть.

Как обсуждалось здесь, эта функция позволяет администраторам получать информацию и лучше видеть использование Tower и тенденции. Затем эта информация используется для анализа событий и аномалий инфраструктуры, а также их связи друг с другом для получения оперативной информации. В настоящее время эта функция работает с Splunk, Loggly, Sumologic и Elastic Stack (ранее - стек ELK).

Панель управления Ansible TowerСборщик событий HTTP Splunk (HEC)

В этой статье я проведу вас через процесс пересылки журналов Ansible Tower в существующее развертывание Splunk с помощью сборщика событий HTTP (HEC). HEC позволяет приложениям и службам отправлять данные и события на ваш объект Splunk с использованием протоколов HTTP и HTTPS без необходимости использования сервера пересылки. Он использует токены HEC как средство аутентификации.

Следующий набор инструкций показывает, как настроить агрегацию журналов из Ansible Tower 3.7.1 в Splunk Enterprise 8.1.0 с помощью HEC (процесс должен быть аналогичен более ранним версиям). Эти процедуры были протестированы на моем локальном компьютере RHEL 8.2 для одного из наших клиентов Red Hat TAM в Новой Зеландии.

Часть 1 - Включение HEC для первого использования

Если вы впервые использовали HEC в развертывании Splunk, вам необходимо включить его, прежде чем он сможет получать события Tower по HTTP.

1. Щелкните Настройки → Ввод данных → Сборщик событий HTTP.

2.Щелкните Global Settings в правом верхнем углу.3. Выберите Включено в параметрах переключения Все токены .

4. Дополнительно выберите Тип источника по умолчанию для всех токенов HEC, Индекс по умолчанию и Группа вывода по умолчанию .

5. Вы можете выбрать Use Deployment Server для распределения токенов между индексаторами как для кластеризованных, так и для некластеризованных развертываний.

6. Отметьте Включить SSL , если вы предпочитаете, чтобы HEC использовал HTTPS поверх HTTP.

7. Убедитесь, что указанный вами номер порта HTTP в настоящее время не используется и не заблокирован брандмауэром. По умолчанию используется порт 8088.

8. Щелкните Сохранить .[Вам также может понравиться: Настройка logrotate в Linux]

Часть 2 - Создание токена HEC

После включения HEC мы можем сгенерировать токен HEC, который будет использоваться для аутентификации Ansible Tower. Мы можем создать токен в определенной конфигурации, чтобы выбрать тип источника, создать или использовать определенный индекс и даже направить в заданную группу вывода.Все зависит от вашего подхода к использованию собранных событий и данных.

1. Щелкните «Настройки » → «Добавить данные».

2. Выберите Монитор внизу страницы.

3. Щелкните Сборщик событий HTTP.

4. Введите предпочитаемое имя токена в поле Имя .

5. Вы можете выбрать, чтобы имя источника переопределило и Описание для токена.

6. При желании укажите группу вывода , если вы используете их, как описано здесь.

7. Щелкните Далее.

8. Для токенов Ansible Tower щелкните Выберите и введите _json в поле Выбрать тип источника .

9. Оставьте значение по умолчанию в Контекст приложения : Поиск и отчетность.

10. Для индекса Index вы можете создать новый и выбрать его для более быстрого поиска. В качестве примера я сделал индекс ansible (подробнее об индексировании Splunk см. Здесь).11. Просмотрите все подробности и нажмите Отправить или Назад для редактирования.

12. Скопируйте полученный токен для использования при настройке аутентификации Ansible Tower в Splunk.13. Нажмите Начать поиск , чтобы быстро перенаправить на кнопку поиска и подготовить строку поиска для только что созданного токена.

Пример запроса: source = "http: jmt-tower" (index = "ansible") sourcetype = "_ json"Часть 3. Настройка Ansible Tower для пересылки журналов Splunk

Теперь, когда мы настроили HEC Splunk и создали токен, Splunk готов принимать события и данные.Перейдем к настройке на стороне Ansible Tower.

1. Войдите в консоль Tower как пользователь с правами администратора.

2. Перейдите в левый нижний угол главного экрана и выберите «Настройки ».

3. Щелкните Система → Ведение журнала.

4. Отметьте Включить внешнее ведение журнала.

5. Обратите внимание на следующий пример входной информации от Splunk на основе процедур из Части 1-2.

LOGGING AGGREGATOR: https: //: 8088 / services / collector / event

→ укажите номер порта, если вы не использовали 8088

LOGGING AGGREGATOR TYPE: splunk

LOGGING AGGREGATOR TOKEN: значение токена из части 2 .12

ПРОТОКОЛ АГРЕГАТОРА ЛОГИНОВ: HTTPS / HTTP6. Не стесняйтесь изменять другие параметры и настройки, как показано на скриншоте выше. Например, если вы решите включить проверку сертификата HTTPS, сертификат, отправленный внешним агрегатором журналов, проверяется перед установкой соединения. В этом примере мы оставим его отключенным.

Пример подробных сведений о настройке API

7. Щелкните Save и Test , чтобы отправить образцы событий в Splunk., часть 4 - Проверка событий, отправленных в Splunk

Если вы нажмете Test после сохранения конфигурации Ansible Tower, подождите несколько минут, а затем введите образец поиска в поле Splunk Search and Reporting.Вы должны увидеть сообщение проверки подключения AWX в Splunk.

Пример запроса: source = "http: jmt-tower" (index = "ansible") sourcetype = "_ json" Сообщение об успешном тестовом соединенииС этого момента вы можете начать создавать отчеты и информационные панели на основе событий и данных, которые вы хотите отслеживать. Ниже приведен образец журнала событий из задания рабочего процесса Tower. Обратите внимание на исходный код и исходный тип как те, которые мы определили в токене HEC. Администраторы и разработчики Splunk теперь могут начать анализировать поля, полученные Splunk, и внести свой вклад в интерпретацию этой информации для своих операций.

Пример события рабочего процесса башни.Приложение Splunk для мониторинга и диагностики Ansible

Существует приложение Splunk для мониторинга Ansible. Приложение предназначено для работы вместе с функцией обратного вызова Ansible Splunk, разработанной Deloitte, которая была отправлена для включения в основной дистрибутив Ansible. Оба они имеют открытый исходный код. Они являются еще одним примером силы открытости, которая позволяет инновациям процветать за счет сотрудничества с технологиями с открытым исходным кодом.

[Нужно больше об Ansible? Пройдите бесплатный технический обзорный курс от Red Hat.Ansible Essentials: простота в автоматизации. Технический обзор. ]

Заключение

Возможность централизовать журналы - большое преимущество для ИТ-организаций. Добавление пересылки журналов в Ansible Tower делает его еще лучшим корпоративным решением. Многие организации уже имеют такие решения, как Splunk, и теперь вы знаете, как интегрировать эти инструменты.

Ссылки :

адвокатов Аляски построили 185-футовую башню из бревенчатых хижин в дикой местности

Аляскинский поверенный построил 185-футовую башню из бревенчатых хижин в дикой местности

изображение любезно предоставлено Аляской.orgТо, что начиналось как бревенчатый домик размером 40 × 40 футов, превратилось в необыкновенное архитектурное чудо. Филлип Вайднер, поверенный из Анкориджа, Аляска, много лет строил свою «башню Гусь-Крик» среди горных пейзажей Талкитны. эксцентричный выпускник Массачусетского технологического института и самопровозглашенный «разочарованный архитектор» построили этот частный дом в виде ряда сложенных друг на друга домов, постепенно уменьшающихся по мере того, как они тянутся к небу.Эти отдельные жилища, казалось бы, неуклюжие и беспорядочно расположенные, были сложены в нечто, что кажется невозможным конструктивным подвигом, с небольшими лестницами и лестницами внутри, ведущими с этажа на этаж. По его оценке, наверху 360-градусный вид на окружающую пустыню можно наблюдать на расстоянии до 300 миль, а на цокольном уровне скрытый туннель для эвакуации ведет в безопасную комнату. Вайднер говорит, что «башня Гус-Крик» наконец достигла высоты 185 футов - он бы продолжил движение, но федеральное воздушное пространство начинается с 200 футов.

частный дом задуман как серия многоэтажных домов, собранных один над другим. big story недавно завершился короткометражный документальный фильм о башне. Фильм под названием «Мы больше не во всем: добро пожаловать в башню Гусь-Крик» предлагает заглянуть внутрь строения вместе с экскурсией с гидом, проводимой самим Вайднером.см. видео ниже -

мы больше не в whoville: добро пожаловать в Goose Creek Tower

видео любезно предоставлено great big story

вверху, 360-градусный вид на окружающую дикую местность может наблюдаться на расстоянии 300 миль. на высоте 185 футов, но интерьер еще не завершен. от этажа до этажа

изображение любезно предоставлено большой большой историей

проект изначально начинался как бревенчатый домик размером 40 × 40 футов и вырос до высоты 1 85 футов

Изображение любезно предоставлено Аляской.orgh / t [проект создателей]

nina azzarello I designboom

8 апреля 2016 г.

Преимущества строительства кабины Tower

Меня восхищают башни. Последний раз я поднялся на Нотр-Дам в Париже, и мой внук задавал темп к вершине. И я не одинок в своей любви к башням; рассмотрите знаменитые средневековые башни в маленьком городке Сан-Джиминьяно в Тоскане, построенные только для удовольствия возвышения и статуса.Поэтому неудивительно, что башни появляются и на территории хижин, и мне посчастливилось спроектировать несколько.

Почему башня?

Башни-хижины в основном создаются для просмотра - вниз по озеру, в гору или через прерию. Они часто принимают форму известных знаковых отсылок, таких как водонапорные башни в винодельческой стране, пожарные башни в горах, фермерские бункеры в прериях или маяки на берегу моря. У некоторых башен нет другой цели, кроме побега от буйной семейной деятельности внизу.Учитывать ограничения по зонированию

Местные постановления о зонировании часто ограничивают высоту конструкций кают, включая башни. На Среднем Западе, где я практикую архитектуру, этот предел обычно составляет 35 футов с широтой того, как это измерять.Проявив изобретательность, я обнаружил, что 35 футов могут превратиться в четыре этажа хижины. Именно этого мы достигли в «Ловце снов» для курорта Ludlow’s Island на озере Вермилион в Миннесоте.

Вдоль реки Миссисипи, недалеко от Red Wing, мы достигли трех этажей при 25-футовой высоте.

См. Также План дома в каюте для небольшого побега в стиле башни

Другие конструктивные особенности

Есть и другие проблемы, связанные с высоким строительством. Рассмотрим следующее:- Ветровая нагрузка - В «Ловце снов» мы соединили прочную четырехэтажную квадратную башню высотой 16 футов со второй стеклянной трехэтажной квадратной башней высотой 12 футов. Таким образом, массивный 16-футовый элемент выдерживает сдвиг ветра, а стеклянный элемент открывается для обзора.В 25-футовой речной башне мы обрамили два верхних уровня воздушным шаром, чтобы усилить структуру, но при этом добились большого количества стекла до.

- Полезное пространство - Башням нужно полезное пространство, и их конструкции очень легко становятся слишком толстыми, и поэтому больше не возвышаются. Хотя кровать подходит для этажа башни, в спальне хозяев - нет. Встроенные кровати лучше всего устраняют часть циркулирующего пространства вокруг кровати. Односпальные кровати легко разместить, часто они встроены с дополнительным назначением в качестве уголка для чтения.

- Лестница - Размещение лестницы, приемлемой для кодов, является одной из самых больших проблем, поскольку лестница может занимать значительное пространство вдали от других пространственных функций башни и кабины. Когда башня соединяется с более широкой нижней кабиной, я обычно размещаю лестницу с первого на второй этаж в другом месте кабины. Со второго по третий этажи лестница может быть в башне, а затем с третьего по четвертый может быть уместна лестница или ступенька с чередованием ступеней.Мы успешно спроектировали эту особенность в домике с башней на озере Верхнее.

- Крыши и окна - Некоторые из наших башен увенчаны шатровой крышей с полосой окон чуть ниже. Это создает иллюзию парящей крыши, особенно в свете вечернего света. Полоса окна также подтверждает панорамный вид сверху и ощущение нахождения в облаках.

- Форма - сужение стенок башни позволит достичь желаемого качества тонкости, характерного для водонапорных башен в стиле кантри, но сужение является трудным как в конструктивном, так и в функциональном отношении.Для трехэтажной башни в Северо-Западном Висконсине мы сужали только две противоположные стороны. Издалека конус выглядит так, как если бы он был со всех сторон.

- Вид на улицу - Несколько башен, которые мы спроектировали, имеют вид на открытом воздухе наверху, как для уединенного принятия солнечных ванн, так и для наблюдения за звездами в ночном небе. Наша башня в Новой Шотландии имеет вид на залив Чедабукто на нижних уровнях, а с балкона наверху открывается вид на залив и Атлантический океан.

Если вы рассматриваете башню из коттеджа, я предлагаю вам подпереть высокую лестницу к дереву на этом участке, чтобы открыть для себя прекрасные виды, которые могут вам открываться.Затем проверьте статистику погоды, чтобы определить ветровые нагрузки, которые необходимо учитывать вашему инженеру.

м

м

ru

ru

8.2

8.2 x86_64

x86_64 Эквивалентно параметру

Эквивалентно параметру  е.

е.