База подводных лодок в Балаклаве

На свете осталось не так много мест, где простой гражданин, не военный, не историк и не инженер, может буквально собственной кожей ощутить масштабы гонки вооружений времен холодной войны, без подмены сухими цифрами статистики и бравадой газетных заголовков. Одно из этих мест – Балаклава.

Wikipedia

Один из самых известных документов холодной войны, получивших широкую огласку, — план операции «Дроп-шот», разработанный министерством обороны США в 1950-х годах, — предусматривал массированную ядерную атаку с последующей оккупацией территории Советского Союза. В течение месяца, начиная с 1 января 1957 года, предполагалось сбросить 300 пятидесятикилотонных ядерных бомб и 29 000 т обычных бомб на более чем сотню городов СССР, превратив одну шестую часть суши в гигантскую пылающую Хиросиму. Человечностью здесь и не пахнет. В эпицентре ядерного взрыва здания, скалы, камни, земля испаряются, исчезают с лица земли или плавятся и текут, как масло на раскаленной сковородке.

К счастью, холодной войне так и не суждено было перерасти в Третью мировую. И все же в данный момент, поеживаясь от холода и с уважительным волнением всматриваясь в полумрак 300-метрового подземного транспортного тоннеля, я с удовольствием смакую мысль: здесь и сейчас я мог бы встретить прямой ядерный удар мощностью в сотню килотонн (как пять Хиросим) и остаться невредимым. У меня над головой больше 100 м скальной породы, а за поворотами коридоров скрываются защитные ворота, каждая створка которых весит 10 т. А еще под рукой топливное хранилище, арсенал с ядерными боевыми зарядами, судоремонтный завод и семь — девять подводных лодок, также надежно защищенных от поражающих факторов ядерного взрыва. Все это — секретный подземный комплекс Черноморского флота, благодаря которому живописный крымский городок Балаклава на полвека исчез с географических карт страны.

РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Зов природы

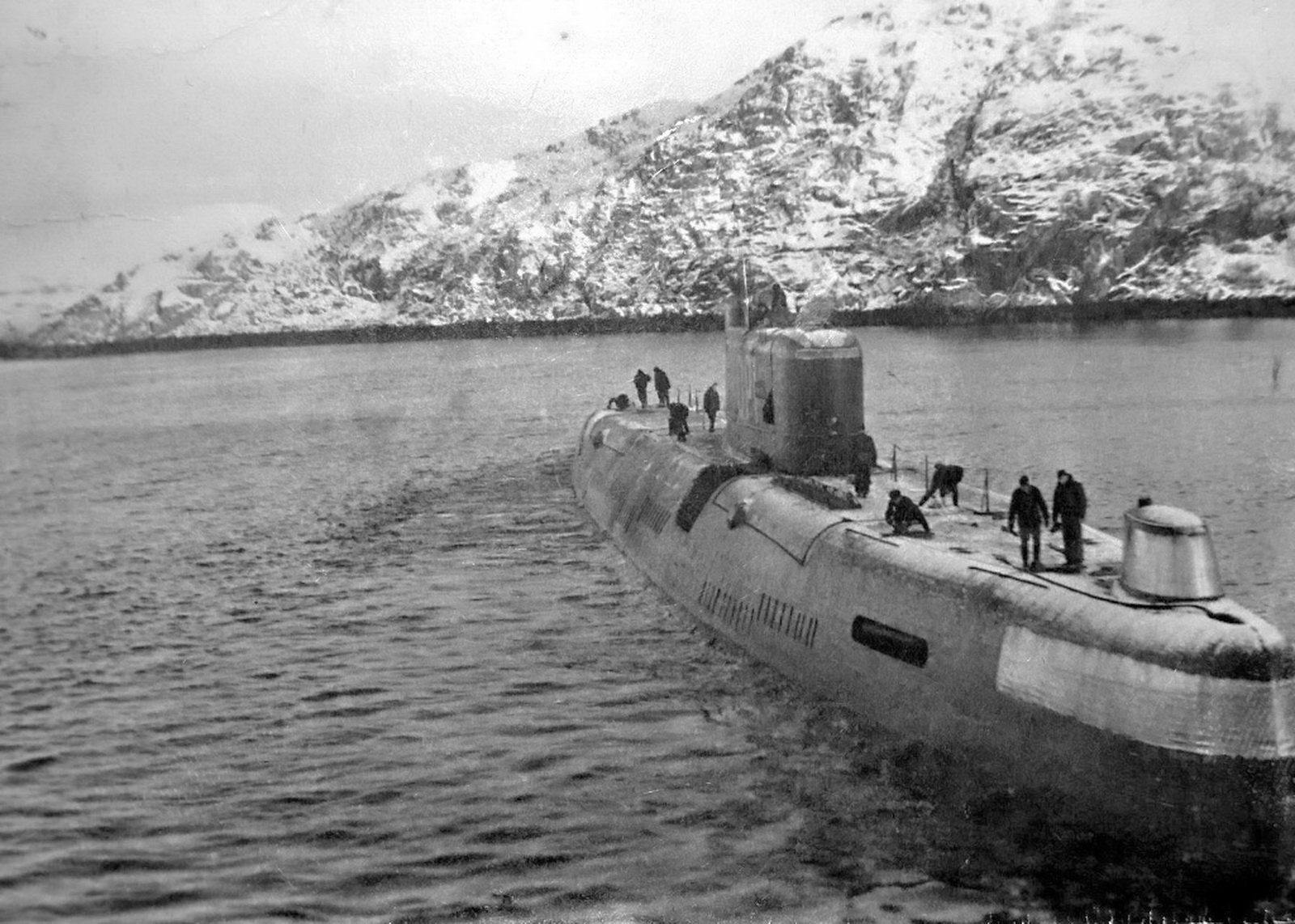

Балаклава была выбрана для строительства подземного комплекса не случайно. Сама природа сделала городскую бухту идеальным укрытием для военного флота. Узкий извилистый пролив шириной всего 200−400 м укрывает гавань не только от штормов, но и от посторонних глаз — со стороны открытого моря она не просматривается ни под каким углом. Большая глубина (до 17 м) позволяет подводным лодкам заходить в бухту в подводном положении вплоть до самого укрытия. Гора Таврос, в недрах которой расположился секретный объект, состоит из прочного мраморовидного известняка, при этом толщина породы над подземными помещениями достигает 126 м, благодаря чему сооружению присвоена первая категория противоатомной устойчивости (защита от прямого попадания атомной бомбы мощностью 100 Кт).

Сама природа сделала городскую бухту идеальным укрытием для военного флота. Узкий извилистый пролив шириной всего 200−400 м укрывает гавань не только от штормов, но и от посторонних глаз — со стороны открытого моря она не просматривается ни под каким углом. Большая глубина (до 17 м) позволяет подводным лодкам заходить в бухту в подводном положении вплоть до самого укрытия. Гора Таврос, в недрах которой расположился секретный объект, состоит из прочного мраморовидного известняка, при этом толщина породы над подземными помещениями достигает 126 м, благодаря чему сооружению присвоена первая категория противоатомной устойчивости (защита от прямого попадания атомной бомбы мощностью 100 Кт).

Подземный комплекс общей площадью около 15 000 м² был спроектирован ленинградским проектным институтом «Гранит». В 1947 году проект визировал Сталин. В 1953-м началось строительство основной части комплекса — объекта 825 ГТС «Гидротехническое сооружение». Для проведения работ был сформирован специальный горно-строительный отряд Черноморского флота.

Строительство велось круглосуточно, пятью забоями, буровзрывным методом. С земной поверхности бурились шурфы — узкие технические выработки. В них закладывался взрывчатый заряд, разрушающий породу на нужной глубине. Грунт вывозили, и внутри образовавшейся штольни строили бетонную опалубку. Существенный недостаток буровзрывного метода заключается в слабо предсказуемой форме штольни и, как следствие, необходимости возводить опалубку переменной толщины. Толщина обделки стен и сводов сооружения в среднем составляет 1,5 м, а на отдельных участках достигает 3 м. После вывоза грунта рабочие строили металлический каркас. Затем его дополняли деревянными элементами и, наконец, забивали бетоном марки «М 400». Вплоть до 1956 года бетон подавался вручную, лопатами. Затем его стали закачивать в форму сжатым воздухом.

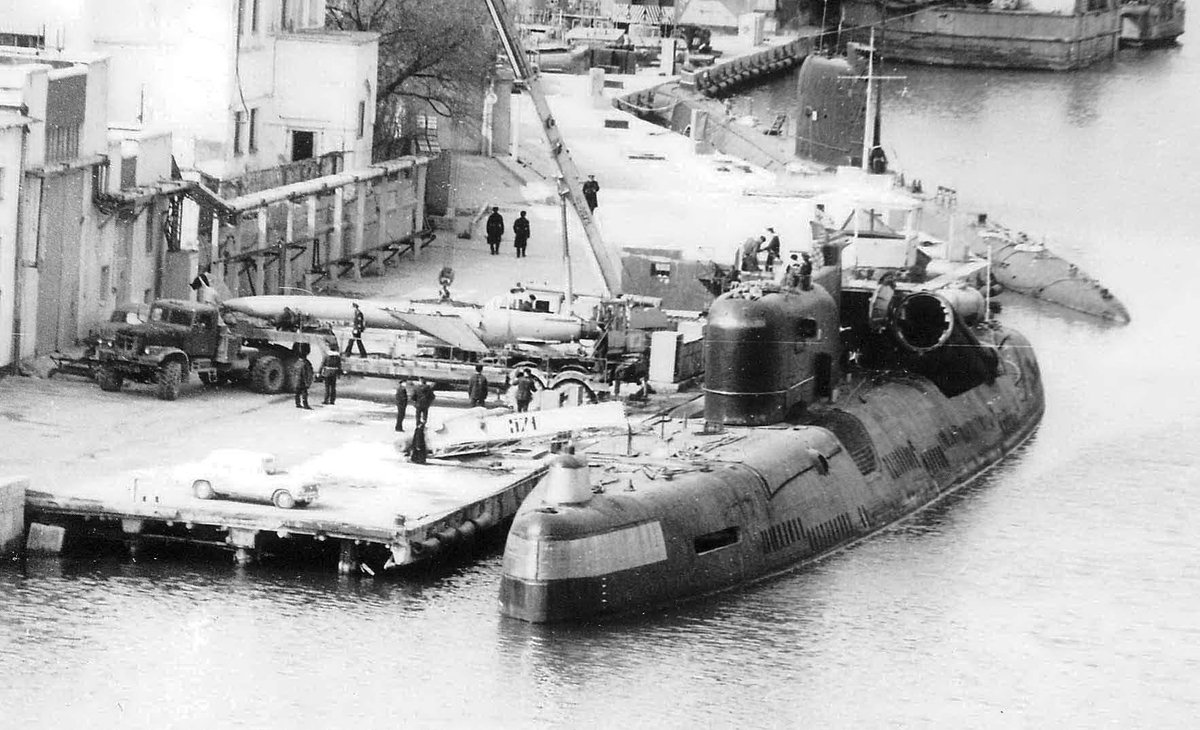

Строительство объекта 825 ГТС (он же спеццех судоремонтного завода с сухим доком) было завершено в 1961 году. В нем могли укрыться от ядерной атаки девять подводных лодок малого класса или семь среднего класса, а также личный состав и население Балаклавы. Годом позже в эксплуатацию была передана минно-торпедная часть, еще год спустя — объект 820 «Арсенал» — подземная ремонтно-техническая база для хранения, сборки и установки на подводные лодки боеприпасов с ядерными боевыми зарядами.

Бетонный занавес

Если сегодня вы решите прогуляться по западному берегу Балаклавской бухты, вам придется пройти по понтонному мосту. Этот мост полвека преграждал вход в водный канал — святая святых объекта 825 ГТС. При необходимости понтоны осушали, мост приподнимали на полметра и отводили в сторону, после чего подводный корабль мог войти в канал в надводном положении на малом ходу. В целях маскировки корабли заходили в комплекс только в сумерки или ночью.

Сразу за мостом можно увидеть Южный батопорт — большой морской затвор, защищающий канал от поражающих факторов ядерного взрыва. Он представляет собой многосекционную металлическую конструкцию, полую внутри, шириной 18, высотой 14 и толщиной 11 м вдоль канала. В настоящее время 150-тонный батопорт находится в открытом состоянии, то есть практически полностью задвинут в специальную нишу в стене.

Раньше вход в канал закрывала маскировочная сеть, точно подобранная под цвет скал. При необходимости ее поднимали с помощью лебедки, открывая путь подводной лодке. «Сеть настолько хорошо скрывала объект, что, проработав на заводе 16 лет, я по-прежнему не могла рассмотреть с восточного берега бухты, куда же именно я хожу на работу», — рассказывает наш гид Татьяна Борзых. Татьяна Серафимовна проработала на складе объекта 825 ГТС с 1984 года и до распада СССР. Лишь в 2003 году, вернувшись в бывшее укрытие уже в качестве работника музейного комплекса «Балаклава», она узнала о существовании объекта 820 «Арсенал».

Чтобы попасть в ремонтную зону, нам предстоит пройти по 296-метровому транспортному коридору (он же — паттерна). Мы идем вдоль правой стены, друг за другом, «в затылок». Узкие пешеходные дорожки очерчены белыми линиями, между которыми по центру коридора передвигались электрокары. Транспортные коридоры во всем сооружении имеют пологий изгиб. Его кривизна рассчитана таким образом, чтобы гасить ударную волну ядерного взрыва. Вход в паттерну преграждают двустворчатые противоударные ворота. Каждая створка ворот, полукруглая в плане, имеет массу 10 т, две из которых приходятся на полую металлическую форму и восемь — на залитый в нее бетон. Каждая створка была навешена на исполинские петли, отцентрована и лишь затем заполнена бетоном. Алюминиевые накладки на торцах створок обеспечивают их плотное смыкание: в закрытом состоянии зазор не превышает 2 мм. Двери способны выдержать давление в 60 атм и приводятся в действие электроприводом. В аварийной ситуации ворота можно было открыть ручным механизмом за две минуты.

Транспортные коридоры во всем сооружении имеют пологий изгиб. Его кривизна рассчитана таким образом, чтобы гасить ударную волну ядерного взрыва. Вход в паттерну преграждают двустворчатые противоударные ворота. Каждая створка ворот, полукруглая в плане, имеет массу 10 т, две из которых приходятся на полую металлическую форму и восемь — на залитый в нее бетон. Каждая створка была навешена на исполинские петли, отцентрована и лишь затем заполнена бетоном. Алюминиевые накладки на торцах створок обеспечивают их плотное смыкание: в закрытом состоянии зазор не превышает 2 мм. Двери способны выдержать давление в 60 атм и приводятся в действие электроприводом. В аварийной ситуации ворота можно было открыть ручным механизмом за две минуты.

Рыбный цех

608-метровый водный канал объекта 825 ГТС в самой просторной части (от Южного батопорта до сухого дока) имеет ширину до 24 м. В этой части подводная лодка могла маневрировать самостоятельно на малом ходу.

Транспортный коридор выводит нас на преддоковую площадку, с которой через отдельный контрольный пункт вооруженной охраны можно было спуститься в сухой док. Сухой док представляет собой железобетонный бассейн длиной 102 м и шириной 10 м, оснащенный собственным малым батопортом. Для постановки корабля на ремонт док заполнялся водой, батопорт открывался, лодка заводилась внутрь и центровалась. Герметичный батопорт закрывался, и мощные насосы в течение 3−4 часов откачивали воду из дока. Лодка опускалась на кильблоки, в течение дня обшивалась деревянными лесами, после чего специалисты могли приступать к ремонту. В работах участвовал и экипаж корабля — морякам доверялась работа, требующая наименьшей квалификации: очистка и покраска корпуса, водяных и топливных цистерн.

«После откачки воды рабочим приходилось вычищать со дна оставшуюся в доке рыбу, — рассказывает Татьяна Серафимовна, — недаром Балаклава в переводе с тюркского языка означает ‘рыбье гнездо’. Рыба доставалась рабочим, а иногда даже попадала на камбуз». За годы работы на предприятии нашему гиду лишь единожды, по знакомству, удалось побывать в сухом доке — не было соответствующего допуска. Наиболее сильное впечатление на нее произвел яркий свет прожекторов, было светло, как днем. Нетрудно себе представить, что в доке было не слишком просторно: 6,4-метровая лодка в 10-метровом помещении оставляла рабочим меньше 2 м пространства с каждой стороны. Когда велись сварочные работы или днище лодки чистили шлифовальными машинками, мощные системы вентиляции с трудом справлялись с поставленной задачей. В доке было душно и пыльно, и работа ремонтника считалась одной из самых тяжелых на заводе. Между тем доковый ремонт лодки, как правило, длился 3−4 недели.

Вообще отсутствие солнечного света, искусственная вентиляция, специфический температурный режим не могли не сказываться на самочувствии работников комплекса. Для них был установлен особый режим: 6-часовой рабочий день с большим перерывом на обед и 5-минутными перерывами в конце каждого часа. «Как ни странно, под землей время течет быстро, — говорит Татьяна Серафимовна, — первые четыре часа работы обычно пролетали незаметно, а вот последние два зачастую давались с трудом».

Для них был установлен особый режим: 6-часовой рабочий день с большим перерывом на обед и 5-минутными перерывами в конце каждого часа. «Как ни странно, под землей время течет быстро, — говорит Татьяна Серафимовна, — первые четыре часа работы обычно пролетали незаметно, а вот последние два зачастую давались с трудом».

Преддоковая площадка — это что-то вроде центральной площади комплекса. На нее подвозились запчасти и материалы для ремонта лодок, с нее можно было попасть в производственные цеха, склады, пункты зарядки аккумуляторов, холодильную установку и компрессорную станцию, столовую, медпункт. Прямо на площадке сейчас можно увидеть фундамент расточного станка. В ширину он такой же компактный, как токарный, а вот в длину достигает 15 м. С его помощью ремонтировались сальники гребных валов подводных лодок. На износившуюся часть сальника наплавляли металл, после чего растачивали отверстие до нужного диаметра. Самого станка на фундаменте нет, как нет их и в бывших производственных цехах. Сказывается период после 1995 года, когда из подземного комплекса убрали всю охрану. На лом пошли даже канализационные люки.

Сказывается период после 1995 года, когда из подземного комплекса убрали всю охрану. На лом пошли даже канализационные люки.

Ядерная дисциплина

По пути к сухому доку мы оставили по правую руку минно-торпедную часть. «Несмотря на название помещения, никаких мин в нем никогда не было, — комментирует схему на входе Татьяна Серафимовна. — На участке устанавливались электрические компоненты торпед, тестировались системы самонаведения, проверялась герметичность». В минно-торпедной части был установлен бассейн-кессон с подсвеченным дном. В нем, как говорили специалисты, «купали» торпеду, чтобы по пузырькам воздуха обнаружить разгерметизацию. По короткой паттерне собранные и проверенные торпеды вывозились на погрузочную площадку, напротив которой с другой стороны канала располагалась площадка «Арсенала». Обе площадки соединялись кран-балкой. Здесь происходила стыковка торпед с обычными или ядерными боеголовками и установка их на подводную лодку.

Войдя в паттерну объекта 820, мы миновали не только противоударные ворота, такие же как в минно-торпедной части, но и герметичную дверь шлюзовой камеры. В случае нанесения ядерного удара «Арсенал» мог функционировать как совместно с гидротехническим сооружением, так и отдельно от него (в случае затопления) с автономностью до 30 суток. Проходя вдоль транспортного коридора, мы встретили узкое глухое ответвление. Это запасный ход, предусмотренный на случай завала основных выходов: выбив кирпичную кладку в тупике, можно выбраться на поверхность.

В транспортных коридорах минно-торпедной части сильное впечатление оставляет громкое эхо, многократно усиливающее каждый шаг и каждое слово. Войдя в паттерну «Арсенала», мы сразу же заметили, что эхо исчезло. Стены коридора обшиты шифером, поглощающим звук. Это сделано специально, чтобы эхо не заглушало команды. Строжайшая дисциплина — главнейший принцип работы в «Арсенале». В хранилище ядерных изделий и зале регламентных работ все операции по сборке и обслуживанию боеголовок производились методом тройного контроля. Каждое действие выполняли три человека. Первый давал команду, к примеру «Разомкнуть соединение». Второй исполнял ее, одновременно проговаривая: «Размыкаю соединение». Третий записывал операцию в журнал. По окончании работ все трое ставили в журнале свои подписи.

Каждое действие выполняли три человека. Первый давал команду, к примеру «Разомкнуть соединение». Второй исполнял ее, одновременно проговаривая: «Размыкаю соединение». Третий записывал операцию в журнал. По окончании работ все трое ставили в журнале свои подписи.

В замкнутом пространстве хранилища и зала регламентных работ существовала опасность возникновения статического электричества. Расчет работал в хлопчатобумажной спецодежде и специальной обуви, подошву которой пронизывали медные нити. В помещении поддерживалась строго определенная температура от 12 до 14 градусов и постоянная влажность 40−50%. Влажность контролировалась гигрометром, чувствительным элементом которого служил пучок прямых высушенных и исключительно рыжих женских волос.

К хранилищу, складу, залу регламентных работ и погрузочной площадке проведены рельсовые пути. Все они выходят на поворотный круг в центре технической площадки объекта 820. Боеголовки перемещались на специальной тележке. При массе около тонны ее может легко толкать вручную даже один человек. Колеса тележки обшиты латунью, а грузовая площадка — алюминием, во избежание образования искр.

При массе около тонны ее может легко толкать вручную даже один человек. Колеса тележки обшиты латунью, а грузовая площадка — алюминием, во избежание образования искр.

Совершенно секретно

Мы покидаем «Арсенал», переступив черту с красноречивой надписью «Граница поста». Прежде чем выйти на набережную к яхт-клубам, нам предстоит пройти еще один комплект из герметичных и противоударных ворот. За спиной на стене технической площадки остается многозначительное напоминание: «Не все говори, что знаешь, но всегда знай, что говоришь». Многие жители Балаклавы, проработавшие на секретном объекте десятки лет под подпиской о неразглашении, до сих пор не могут привыкнуть к тому, что теперь говорить о подземном комплексе можно все.

Секретная база подводных лодок | 2020-07-21 2020-07-21

21.07.2020

На свете осталось не так много мест, где простой гражданин, не военный, не историк и не инженер, может буквально собственной кожей ощутить масштабы гонки вооружений времен холодной войны, без подмены сухими цифрами статистики и бравадой газетных заголовков. Одно из таких мест — Балаклава.

Одно из таких мест — Балаклава.

Балаклава была выбрана для строительства подземного комплекса не случайно. Узкий извилистый пролив шириной всего 200-400 м укрывает гавань не только от штормов, но и от посторонних глаз — со стороны открытого моря она не просматривается ни под каким углом. Глубина до 17 м позволяет подводным лодкам заходить в бухту в подводном положении вплоть до самого укрытия. Мощный скальные массив 130-метровой горы Таврос, в недрах которой расположился секретный объект, гарантировал сохранность базы даже при попадании атомного заряда мощностью 100 килотонн.

Подземный комплекс общей площадью около 15 тыс. кв. м был спроектирован ленинградским проектным институтом «Гранит». В 1947 году проект визировал Сталин. Базу, получившую название «Объект 825 ГТС», строили 8 лет – с 1953 по 1961 год. Для проведения работ был сформирован специальный горно-строительный отряд Черноморского флота. С февраля 1956 года по личному распоряжению Хрущева к нему присоединились метростроевцы из Москвы, Харькова и Абакана, имеющие опыт горно-проходческих работ на Кавказе.

Строительство велось круглосуточно, пятью забоями, буровзрывным методом. С земной поверхности бурились шурфы — узкие технические выработки. В них закладывался взрывчатый заряд, разрушающий породу на нужной глубине. Для обеспечения секретности грунт вывозили ночью на баржах в открытое море. Всего было вывезено около 120 тыс. тонн породы.

Внутри образовавшейся штольни строили бетонную опалубку. Существенный недостаток буровзрывного метода заключается в слабо предсказуемой форме штольни и, как следствие, необходимости возводить опалубку переменной толщины. Толщина обделки стен и сводов сооружения в среднем составляет 1,5 м, а на отдельных участках достигает 3 м. После вывоза грунта рабочие строили металлический каркас. Затем его дополняли деревянными элементами и, наконец, забивали бетоном марки М 400. Вплоть до 1956 года бетон подавался вручную, лопатами. Затем его стали закачивать в форму сжатым воздухом.

Самая сложная часть сооружения – канал, который строили на 8 м ниже уровня моря. Одна группа проходчиков прокладывала тоннель со стороны входа в объект, вторая – со стороны выхода, примерно в центре канала они соединились. Глубина канала составляет 8 м, длина – 608 м, ширина – от 10 (в доковой части) до 22 м. На время работ входы в канал были перекрыты, когда же их открыли и пошла вода, то вода в Балаклавской бухте на какое-то время опустилась на полметра.

Одна группа проходчиков прокладывала тоннель со стороны входа в объект, вторая – со стороны выхода, примерно в центре канала они соединились. Глубина канала составляет 8 м, длина – 608 м, ширина – от 10 (в доковой части) до 22 м. На время работ входы в канал были перекрыты, когда же их открыли и пошла вода, то вода в Балаклавской бухте на какое-то время опустилась на полметра.

Объект 825 ГТС (он же спеццех судоремонтного завода с сухим доком) был предназначен для укрытия, ремонта и обслуживания подводных лодок, а также для хранения предназначенных для них боеприпасов. В нем одновременно могли укрыться от ядерной атаки 9 подводных лодок малого класса или 7 среднего класса, а также около 3 тыс. человек. Общая площадь всех помещений и ходов завода 9600 кв. м, площадь подземной водной поверхности равна 5200 кв. м. Погрузка снаряжения в мирное время осуществлялась на пристани, учитывая передвижение спутников-шпионов вероятного противника. При ядерной угрозе погрузка должна была осуществляться внутри базы через специальную штольню. В комплекс также входил объект 820 «Арсенал» – подземная ремонтно-техническая база для хранения, сборки и установки на подводные лодки боеприпасов с ядерными боевыми зарядами. Температура внутри базы держится около 15 градусов.

В комплекс также входил объект 820 «Арсенал» – подземная ремонтно-техническая база для хранения, сборки и установки на подводные лодки боеприпасов с ядерными боевыми зарядами. Температура внутри базы держится около 15 градусов.

Входы в объект прикрывали массивные полукруглые двери. Масса каждая створки составляет 10 тонн, в том числе 2 тонны весит полая металлическая форма и 8 тонн — на залитый в нее бетон. Двери способны выдержать давление в 60 атмосфер и приводятся в действие электроприводом. В аварийной ситуации ворота можно было открыть ручным механизмом за 2 минуты.

Транспортные коридоры во всем сооружении имеют пологий изгиб. Их кривизна рассчитана таким образом, чтобы гасить ударную волну ядерного взрыва.

Чтобы подводная лодка зашла в канал, необходимо было отодвинуть понтонный мост, после чего подводная лодка могла войти в канал в надводном положении на малом ходу. В целях маскировки лодки заходили в комплекс только в сумерки или ночью. После этого ее заводили в сухой док, предварительно открыв малый батопорт (плавучий гидротехнический затвор), насосами откачивали воду, обвешивали лесами и начинали делать ремонт. Северный вход в объект №825 прикрывал массивный металлический батопорт весом 150 тонн, который мог, как и весь комплекс, выдержать удар ядерного боеприпаса мощностью 100 килотонн. Для сравнения: американская атомная бомба «Малыш», которая уничтожила Хиросиму, имела мощность 13-18 килотонн. Южный вход в канал защищал затвор из набора шандорных плит.

Северный вход в объект №825 прикрывал массивный металлический батопорт весом 150 тонн, который мог, как и весь комплекс, выдержать удар ядерного боеприпаса мощностью 100 килотонн. Для сравнения: американская атомная бомба «Малыш», которая уничтожила Хиросиму, имела мощность 13-18 килотонн. Южный вход в канал защищал затвор из набора шандорных плит.

В период с 1961 по 1992 год в этом подземном комплексе отремонтировали порядка 240 подлодок, некоторые — по два-три раза. Также здесь проводили ремонт малых катеров ВМФ.

С развитием подводного флота объект №825 утратил свое значение. Лодки становились длиннее и шире, и комплекс уже не мог их полноценно обслуживать.

В 1993-2003 годах бывшая база была фактически разграблена, были демонтированы все конструкции, содержащие цветные металлы.

Сегодня на территории бывшего секретного комплекса работает музей.

По материалам портала «Популярная механика»

Новости по теме

05. 06.2020

06.2020

Секретный тоннель под Енисеем

Многие слышали про мифический тоннель с материка на Сахалин, а между тем в Красноярском […]

10.07.2020

Секретный объект «2К»

Малоизвестные подробности строительства Керченского моста, впервые соединившего Кавказ и Крым в 1944 году

21.01.2020

К истории западных санкций

100 лет назад, 16 января 1920 года Верховный совет Антанты принял решение о прекращении экономического бойкота России.

22.09.2020

«Секрет» малошумного гребного винта

Разработка современных типов вооружения – удовольствие очень дорогое и длительное по времени. Иногда этап, […]

Помните: для этого контента требуется JavaScript.

Войти

Запомнить меня

Помните: для этого контента требуется JavaScript.

Помните: для этого контента требуется JavaScript.

BASE — статьи Oracle PL/SQL

8i | 9и | 10г | 11г | 12с | 13с | 18с | 19с | 21с | 23с | Разное | ПЛ/SQL | SQL | РАК | веб-логика | линукс

Главная » Статьи » Plsql » Здесь

- Начало работы

- Оракул 8i

- Оракул 9i

- Оракул 10 г

- Оракул 11g

- Оракул 12с

- Оракул 18c

- Оракул 19c

- Оракул 21c

- Разное

Начало работы

Введение в PL/SQL — Краткий обзор некоторых важных моментов, которые следует учитывать при первых попытках изучения PL/SQL.

PL/SQL: перестаньте совершать одни и те же ошибки производительности —

В этой статье описываются распространенные ошибки производительности PL/SQL, которые люди повторяют снова и снова.

Oracle 8i

Массовые привязки — Повысьте производительность за счет сокращения накладных расходов, связанных с переключением контекста между механизмами PL/SQL и SQL.

Коллекции в Oracle PL/SQL — Используйте коллекции в PL/SQL для обработки массивов.

Сложные наборы записей — Создавайте сложные наборы записей, используя временные таблицы или таблицы PL/SQL в хранимых процедурах.

Шифрование данных — DBMS_OBFUSCATION_TOOLKIT — Шифруйте и расшифровывайте данные с помощью пакета DBMS_OBFUSCATION_TOOLKIT.

DBMS_APPLICATION_INFO — Более точно отслеживайте сеансы и длительные операции с помощью встроенных процедур и представлений.

Пакет DBMS_SYSTEM — Пакет DBMS_SYSTEM содержит ряд подпрограмм, которые иногда могут быть полезны.

Экспорт BLOB — Простой метод экспорта содержимого типа данных BLOB в файловую систему.

Экспорт CLOB —

Простой метод экспорта содержимого типа данных CLOB в файловую систему.

Обработка файлов из PL/SQL — Выполняйте базовые операции с файлами из PL/SQL с помощью этого простого API.

Импорт больших двоичных объектов — Простой метод импорта содержимого файла в тип данных BLOB.

Импорт CLOB — Простой метод импорта содержимого файла в тип данных CLOB.

InterMedia — Импорт-экспорт изображений — До Oracle 8.1.7 поддержка импорта и экспорта данных inter Media была немного нестабильной. Даже сейчас API заставляет вас использовать объект каталога для доступа к файловой системе. Приведенный здесь код освободит вас от ограничений между

Анализ документов XML — Разбивайте неструктурированные XML-документы на реляционные таблицы с помощью XDK для PL/SQL.

Команды оболочки из PL/SQL — Используйте этот простой метод для выполнения команд оболочки из PL/SQL.

Oracle 9i

ЛЮБЫЕ ДАННЫЕ Тип — В этой статье представлен обзор типа ANYDATA.

Ассоциативные массивы —

Oracle9i Release 2 позволяет вам индексировать строковые значения, используя эту переименованную коллекцию.

Массовое связывание (BULK COLLECT & FORALL) и обработка записей в Oracle9i Release 2 — Воспользуйтесь массовыми привязками (BULK COLLECT & FORALL) для повышения производительности при использовании структур записей.

Выражения и операторы CASE — Узнайте, как использовать выражения CASE как в SQL, так и в PL/SQL. Кроме того, узнайте, как использовать оператор CASE в PL/SQL.

Использование веб-служб — Доступ к веб-сервисам напрямую из PL/SQL с помощью этого простого API.

ПРОФИЛЬ_СУБД — Профилируйте поведение кода PL/SQL во время выполнения, чтобы выявить потенциальные узкие места.

DBMS_TRACE — Отслеживайте поведение кода PL/SQL во время выполнения, чтобы выявить потенциальные узкие места.

DBMS_XPLAN: Показать планы выполнения — Эта замена сценария utlxpls.sql позволяет легко форматировать вывод плана объяснения.

Динамические привязки с использованием контекстов —

Упростите привязку динамических переменных в динамическом SQL с помощью контекстов.

Динамические привязки с использованием преобразования запроса — Упростите привязку динамических переменных в динамическом SQL с помощью преобразования запросов.

Экспорт содержимого BLOB с использованием UTL_FILE — Используйте новую функциональность UTL_FILE для записи двоичных данных в файлы.

Образы от Oracle через HTTP — Извлекайте изображения непосредственно из базы данных через HTTP.

API метаданных (DBMS_METADATA) — Извлеките определения DDL или XML для всех объектов базы данных с помощью этого простого API.

Исключения изменяемой таблицы — Простой метод предотвращения триггеров, создающих исключения изменяющейся таблицы.

Анализ XML-документов — Разбивайте неструктурированные XML-документы на реляционные таблицы с помощью новых интегрированных пакетов XDB.

Конвейерные табличные функции — Повысьте производительность процессов ETL, организовав все функции преобразования.

Собственная компиляция PL/SQL —

Повысьте производительность процедурного кода PL/SQL, скомпилировав его в собственные общие библиотеки.

Страницы PL/SQL Server — Используйте PL/SQL в качестве языка сценариев для создания веб-страниц непосредственно из базы данных.

Веб-инструментарий PL/SQL — Создавайте веб-страницы непосредственно из базы данных с помощью этого простого набора инструментов.

Методы блокировки без сохранения состояния — Узнайте, как избежать потери данных в средах без сохранения состояния.

Хранение паролей в базе данных — Надежно храните пароли в базе данных, используя этот простой метод хеширования.

Полезные процедуры и функции — Процедуры и функции, которые вы, возможно, упустили, которые могут пригодиться во время разработки.

Расширения UTL_FILE — Oracle9i Release 2 включает некоторые давно назревшие усовершенствования, включая базовую обработку файлов и поддержку данных NCHAR и RAW.

UTL_FILE — Произвольный доступ к файлам —

Используйте пакет UTL_FILE для произвольного доступа к файлам из PL/SQL.

Универсальный уникальный идентификатор (UUID) —

Сократите проблемы миграции и репликации данных, заменив идентификаторы, сгенерированные последовательностями, на UUID.

Генерация XML в Oracle9i с использованием DBMS_XMLQuery, DBMS_XMLGen, Sys_XMLGen и Sys_XMLAgg — С легкостью создавайте XML и выполняйте преобразования XSL с помощью новых XML-функций Oracle9.я.

XML-поверх-HTTP — XML-over-HTTP был предшественником веб-сервисов, обеспечивающих легкий доступ к XML через HTTP GET и POST.

XMLType Тип данных — Храните XML-документы в таблицах и запрашивайте их с помощью SQL.

Oracle 10g

Расширения PL/SQL в Oracle Database 10g — Ознакомьтесь с усовершенствованиями Oracle 10g для PL/SQL, используя простые примеры вырезания и вставки.

Фиксация улучшений в Oracle 10g Database Release 2 —

Используйте Условие WRITE команды COMMIT или параметр COMMIT_WRITE , чтобы повлиять на способ обработки информации повтора операциями фиксации.

DBMS_ASSERT — очистка пользовательского ввода для предотвращения SQL-инъекций —

Пакет DBMS_ASSERT содержит ряд функций, которые можно использовать для очистки пользовательского ввода и защиты от SQL-инъекций.

СУБД_КРИПТО — Узнайте, как использовать замену пакета DBMS_OBFUSCATION_TOOLKIT.

DBMS_EPG — встроенный шлюз PL/SQL в Oracle 10g Database Release 2 — Запускайте приложения mod_plsql непосредственно из базы данных, используя HTTP-сервер XML DB, а не Apache.

Трассировка SQL, 10046, trcsess и tkprof в Oracle — Статья, объединяющая всю предыдущую информацию о трассировке SQL, событии 10046 и tkprof, а также информацию о trcsess и DBMS_MONITOR из Oracle 10g Onward.

UTL_COMPRESS: сжатие и распаковка данных из PL/SQL — Пакет UTL_COMPRESS предоставляет API для сжатия и распаковки двоичных данных (RAW, BLOB и BFILE).

UTL_DBWS — Использование веб-служб в Oracle 10g — Используйте пакет UTL_DBWS для использования веб-служб из PL/SQL.

UTL_MAIL: электронная почта из PL/SQL в базе данных Oracle — Пакет UTL_MAIL был введен в Oracle 10g, чтобы предоставить простой API, позволяющий отправлять электронную почту из PL/SQL.

Утилита WRAP и пакет DBMS_DDL —

Узнайте, как использовать расширенный пакет DBMS_DDL для динамического переноса исходного кода PL/SQL в Oracle 10g Release 2.

Oracle 11g

Новые функции и улучшения PL/SQL в Oracle Database 11g Release 1 — Ознакомьтесь с новыми функциями и улучшениями PL/SQL в Oracle 11g Release 1.

APPEND_VALUES Подсказка в Oracle Database 11g Release 2 — Используйте подсказку APPEND_VALUES для выполнения вставок прямого пути при использовании инструкции FORALL.

Автоматическое встраивание подпрограмм в Oracle Database 11g Release 1 — Автоматическое встраивание подпрограмм может уменьшить накладные расходы, связанные с вызовом подпрограмм, оставляя ваш исходный код в его обычном модульном состоянии.

Оператор CONTINUE в Oracle Database 11g Release 1 — Оператор CONTINUE, наконец, был добавлен в PL/SQL в Oracle 11g, позволяя вам выйти из текущей итерации цикла.

Кэш результатов межсессионной функции PL/SQL в Oracle Database 11g Release 1 — Повысьте производительность функций PL/SQL во всем экземпляре базы данных за счет кэширования возвращаемых значений.

DBMS_PARALLEL_EXECUTE —

Используйте пакет DBMS_PARALLEL_EXECUTE, чтобы разбить большие рабочие нагрузки на управляемые фрагменты, которые можно выполнять параллельно.

СУБД_ХА — Обрабатывайте одну транзакцию в нескольких сеансах с помощью пакета DBMS_XA.

Переопределение на основе редакциив Oracle Database 11g Release 2 — Обновляйте компоненты базы данных онлайн, используя эту новую функцию или Oracle Database 11g Release 2.

Собственные веб-службы Oracle XML DB в Oracle 11g Release 1 — Представьте существующие процедуры и функции PL/SQL в виде веб-сервисов, используя базу данных XML в Oracle 11g.

PL/Scope в Oracle Database 111g Release 1 (11.1) — PL/Scope — это инструмент, который собирает информацию об определяемых пользователем идентификаторах в коде PL/SQL во время компиляции.

Иерархический профайлер PL/SQL в Oracle Database 11g Release 1 — Используйте пакет DBMS_HPROF и утилиту plshprof для создания и анализа данных иерархического профилировщика для программ PL/SQL.

Усовершенствования триггеров в Oracle Database 11g Release 1 —

Узнайте об улучшениях триггеров в Oracle Database 11g Release 1.

UTL_MATCH: сопоставление строк путем проверки уровней сходства/различия — Используйте пакет UTL_MATCH, чтобы определить сходство между двумя строками.

Oracle 12c

Новые функции и улучшения PL/SQL в Oracle Database 12c Release 1 (12.1) — Узнайте о новых функциях и улучшениях PL/SQL в Oracle 12c Release 1 (12.1).

Улучшения Oracle SQL и PL/SQL в Oracle Database 12c Release 2 (12.2) — На этой странице представлены ссылки на все отдельные статьи об улучшениях SQL и PL/SQL в Oracle Database 12c Release 2 (12.2).

Управление доступом на основе кода (CBAC): предоставление ролей программным модулям PL/SQL в Oracle Database 12 Release 1 (12.1) — Узнайте, как Oracle Database 12c позволяет назначать роли непосредственно программным модулям PL/SQL.

Покрытие кода с использованием DBMS_PLSQL_CODE_COVERAGE в Oracle Database 12c Release 2 (12.2) —

Пакет DBMS_PLSQL_CODE_COVERAGE был представлен в Oracle Database 12c Release 2 (12.2) для предоставления API для сбора информации о покрытии кода во время тестирования.

Права управления правами вызывающего для кода PL/SQL в Oracle Database 12c Release 1 (12.1) (НАСЛЕДОВАТЬ [ЛЮБЫЕ] ПРИВИЛЕГИИ) — Узнайте, как закрыть дыры в безопасности, связанные с правами вызывающего PL/SQL-кода, в Oracle Database 12c Release 1.

Управление привилегиями Invoker Rights в представлениях в Oracle Database 12c Release 1 (12.1) (BEQUEATH CURRENT_USER) — В этой статье описывается поддержка вызовов функций с правами вызывающего в представлениях в Oracle Database 12c Release 1.

DEPRECATE Прагма для PL/SQL в Oracle Database 12c Release 2 (12.2) — База данных Oracle 12.2 представила прагму DEPRECATE для пометки кода как устаревшего и отображения предупреждений компилятора, если на устаревший код ссылается какой-либо вновь скомпилированный код.

9Усовершенствования переопределения на основе редакции 0002 в Oracle Database 12c Release 1 (12.1) — Узнайте, как создавать нередактируемые объекты в схеме с поддержкой редакции. Расширенные типы данных в Oracle Database 12c Release 1 (12. 1) —

Упростите перенос приложений с других ядер баз данных на Oracle 12c, используя расширенные типы данных.

1) —

Упростите перенос приложений с других ядер баз данных на Oracle 12c, используя расширенные типы данных.

Неявные результаты операторов в Oracle Database 12c Release 1 (12.1) (DBMS_SQL.RETURN_RESULT и DBMS_SQL.GET_NEXT_RESULT) — Результаты неявных операторов упростят миграцию хранимых процедур из других механизмов баз данных в Oracle 12c и более поздних версий.

Невидимые столбцы в Oracle Database 12c Release 1 (12.1) — База данных Oracle 12c позволяет создавать или изменять столбцы, чтобы сделать их невидимыми.

Multitenant: триггеры базы данных для подключаемых баз данных (PDB) в Oracle 12c Release 1 (12.1) — С введением опции мультитенантности триггеры событий базы данных могут быть созданы в области CDB или PDB.

Усовершенствования предложения WITH в Oracle Database 12c Release 1 (12.1) — Определите функции и процедуры PL/SQL в предложении WITH операторов SQL.

Расширения PL/Scope в Oracle Database 12c Release 2 (12.2) —

PL/Scope — это инструмент, который собирает информацию об определяемых пользователем идентификаторах в коде PL/SQL во время компиляции. Oracle Database 12c Release 2 (12.2) расширяет возможности сбора информации с помощью PL/Scope.

Oracle Database 12c Release 2 (12.2) расширяет возможности сбора информации с помощью PL/Scope.

Усовершенствования интерфейса PL/SQL-to-SQL для типов данных PL/SQL-Only в Oracle Database 12c Release 1 (12.1) — Oracle 12c теперь поддерживает привязку дополнительных типов данных только PL/SQL к SQL.

Белые списки PL/SQL с использованием предложения ACCESSIBLE BY в Oracle Database 12c Release 1 (12.1) — Используйте предложение ACCESSIBLE BY для создания белых списков, добавляя дополнительный уровень безопасности к вашим объектам PL/SQL.

Усовершенствования поддержки JSON в Oracle Database 12c Release 2 (12.2) — Oracle 12c Release 2 (12.2) включает несколько улучшений функциональности JSON в базе данных. В этой статье подробно описаны некоторые из них, а также даны ссылки на отдельные статьи о некоторых из них.

Типы объектов PL/SQL для JSON в Oracle Database 12c Release 2 (12.2) —

Oracle 12c Release 2 (12.2) включает несколько улучшений функциональности JSON в базе данных, включая встроенную поддержку разбора и генерации JSON в PL/SQL.

Использование оператора TABLE с локально определенными типами в PL/SQL — В Oracle 12c оператор TABLE теперь можно использовать в PL/SQL с локально определенными типами.

UTL_CALL_STACK: получить подробную информацию о текущей подпрограмме в Oracle Database 12c Release 1 (12.1) — Отображение информации о стеке вызовов и стеке ошибок для подпрограмм PL/SQL с помощью пакета UTL_CALL_STACK.

UTL_URL : Строки экранирования и отмены экранирования в URL-адресах — Пакет UTL_URL был представлен в Oracle 12.2, чтобы помочь экранировать и удалять строки в URL-адресах.

Oracle 18c

Расширения SQL и PL/SQL в Oracle Database 18c — На этой странице представлены ссылки на все отдельные статьи об улучшениях SQL и PL/SQL в Oracle Database 18c.

DBMS_SESSION.SLEEP Заменяет DBMS_LOCK.SLEEP в базе данных Oracle 18c — Процедура SLEEP добавлена в пакет DBMS_SESSION и исключена из пакета DBMS_LOCK в Oracle Database 18c.

Частные временные таблицы в базе данных Oracle 18c —

Oracle 18c представил концепцию частной временной таблицы, временной таблицы в памяти, которая удаляется в конце сеанса или транзакции в зависимости от настройки.

Полиморфные табличные функции в базе данных Oracle 18c — Тип возвращаемого значения полиморфной табличной функции (PTF) можно определить с помощью входных параметров. Это отличается от обычных табличных функций, где тип выходной таблицы фиксируется во время компиляции.

Квалифицированные выражения (заполнение типов записей и ассоциативных массивов) в PL/SQL в Oracle Database 18c — Квалифицированные выражения предоставляют альтернативный способ определения значения сложных объектов, что в некоторых случаях может сделать код более аккуратным.

Простой доступ к документам Oracle (SODA) для PL/SQL в базе данных Oracle 18c — В этой статье представлен обзор функций простого доступа к документам Oracle (SODA) для PL/SQL в Oracle Database 18c.

Oracle 19c

DBMS_CLOUD: установка в локальных базах данных 19c и 21c — В этой статье описывается, как установить пакет DBMS_CLOUD в локальных базах данных 19c и 21c.

Пакет DBMS_CLOUD —

В этой статье описывается основное использование пакета DBMS_CLOUD.

Oracle 21c

DBMS_CLOUD: установка в локальных базах данных 19c и 21c — В этой статье описывается, как установить пакет DBMS_CLOUD в локальных базах данных 19c и 21c.

Пакет DBMS_CLOUD — В этой статье описывается основное использование пакета DBMS_CLOUD.

DBMS_XPLAN: сравнение планов выполнения в Oracle Database 19c и 21c (COMPARE_PLANS, COMPARE_CURSORS и COMPARE_EXPLAIN) — В этой статье показано, как сравнивать планы выполнения с помощью пакета DBMS_XPLAN в Oracle Database 19.с и 21с.

Усовершенствования итераций цикла FOR LOOP в Oracle Database 21c — Управление итерацией FOR LOOP было улучшено в базе данных Oracle 21c, что сделало его гораздо более гибким.

Усовершенствования поддержки JSON в Oracle Database 21c — Oracle 21c включает несколько улучшений функциональности JSON в базе данных. Этот пост действует как страница ссылок на отдельные статьи по каждой функции.

Тип данных JSON в Oracle 21c —

Тип данных JSON был представлен в предварительной версии Oracle 20c, чтобы обеспечить встроенную поддержку JSON и повысить производительность обработки JSON. Он стал общедоступным в Oracle 21c.

Он стал общедоступным в Oracle 21c.

Усовершенствования квалифицированных выражений в Oracle Database 21c — База данных Oracle 21c еще больше упрощает заполнение коллекций с помощью квалифицированных выражений.

Разное

APEX_DATA_PARSER : преобразование простых данных CSV, JSON, XML и XLSX в строки и столбцы. — Пакет APEX_DATA_PARSER позволяет легко преобразовывать простые данные в формате CSV, JSON, XML и XLSX в строки и столбцы из SQL.

Пакет APEX_JSON: создание и анализ документов JSON в Oracle — В этой статье представлен краткий обзор использования пакета APEX_JSON для создания и анализа документов JSON в Oracle.

APEX_MAIL: отправлять электронные письма из PL/SQL — Пакет APEX_MAIL предоставляет API для отправки электронной почты из PL/SQL.

APEX_WEB_SERVICE: Использование веб-служб SOAP и REST — Используйте пакет APEX_WEB_SERVICE, чтобы упростить использование веб-служб SOAP и REST из PL/SQL.

APEX_ZIP: управление zip-файлами из PL/SQL —

Пакет APEX_ZIP предоставляет API для управления zip-файлами из PL/SQL.

Автономные транзакции — Краткий обзор автономных транзакций.

Функциональность автонумерации и идентификации — Реализуйте поведение столбца AutoNumber или Identity в Oracle.

Проверить содержимое ссылок курсоров — В этой статье демонстрируется несколько простых способов отображения содержимого курсоров ref.

Обзор триггеров базы данных — Введение в триггеры баз данных в Oracle.

Пакет DBMS_SQLHASH — Пакет DBMS_SQLHASH позволяет нам генерировать хэш на основе набора результатов, возвращаемого запросом.

DBMS_PIPE — для межсеансовой связи —

В этой статье представлено краткое описание пакета DBMS_PIPE с объяснением того, как его можно использовать для незащищенного обмена сообщениями между сеансами.

DBMS_SESSION: управление сеансами из пула соединений в базах данных Oracle — Руководство по использованию пакета DBMS_SESSION для управления сеансами, которые являются частью пула соединений.

Развязка для повышения производительности —

Узнайте, как отделить обработку, чтобы создать впечатление повышенной производительности.

Загрузка файлов с использованием PL/SQL и шлюза (ORDS, mod_plsql, EPG) — В этой статье приведены некоторые примеры PL/SQL, необходимого для загрузки файлов с использованием шлюза PL/SQL, такого как ORDS, mod_plsql или встроенного шлюза PL/SQL (EPG).

Эффективные вызовы функций из SQL — В этой статье представлен ряд решений для повышения эффективности вызовов функций PL/SQL из SQL.

Электронная почта от Oracle PL/SQL (UTL_SMTP) — Электронная почта из PL/SQL с использованием UTL_SMTP, а не с использованием внешних процедур или Java.

FTP Из PL/SQL — Описание двух методов запуска заданий FTP непосредственно из PL/SQL.

HTML со встроенными изображениями из PL/SQL — Используйте PL/SQL для создания HTML со встроенными изображениями.

Идентификация имен хостов и IP-адресов — В этой статье представлен смешанный набор функций Oracle, связанных с идентификацией имен хостов и IP-адресов для клиентов и серверов Oracle.

Неявные и явные курсоры в Oracle PL/SQL —

Сравнение относительной производительности явных и неявных курсоров в Oracle PL/SQL.

Инструментирование кода PL/SQL — Неважно, кто вы и насколько вы круты в программировании, вы никогда не сможете точно знать, что происходит в вашем коде, если не будете его программировать.

Список файлов в каталоге из PL/SQL и SQL: сравнение методов — В этой статье сравниваются методы, доступные для получения списка файлов в каталоге на сервере базы данных.

Список файлов в каталоге из PL/SQL и SQL: внешняя таблица — В этой статье показано, как составить список файлов в каталоге на сервере базы данных с помощью внешней таблицы.

Список файлов в каталоге из PL/SQL и SQL: Java — В этой статье показано, как получить список файлов в каталоге на сервере базы данных с помощью Java в базе данных.

Список файлов в каталоге из PL/SQL и SQL: DBMS_BACKUP_RESTORE — В этой статье показано, как составить список файлов в каталоге на сервере базы данных с помощью пакета DBMS_BACKUP_RESTORE.

Список файлов в каталоге из PL/SQL и SQL: DBMS_SCHEDULER —

В этой статье показано, как составить список файлов в каталоге на сервере базы данных с помощью пакета DBMS_SCHEDULER.

Порядок логики/ветвления в PL/SQL — В этой статье показано влияние порядка ветвлений на производительность операторов CASE и ELSIF.

Подсказка NOCOPY для повышения производительности параметров OUT и IN OUT в коде PL/SQL — В этой статье обсуждаются преимущества использования подсказки NOCOPY для передачи больших или сложных параметров OUT и IN OUT в PL/SQL.

Функции, связанные с NULL (NVL, DECODE, NVL2, COALESCE, NULLIF, LNNVL, NANVL, SYS_OP_MAP_NONNULL) — Сводка функций, доступных для обработки значений NULL.

Даты, временные метки и интервалы Oracle — Обзор использования дат, меток времени и интервалов в базах данных Oracle.

Перекрывающиеся диапазоны дат — В этой статье представлены простые методы проверки перекрывающихся диапазонов дат.

Производительность числовых типов данных в PL/SQL — В этой статье демонстрируется относительная производительность числовых типов данных в PL/SQL.

PL/SQL vs. Oracle JVM: сравнение скорости математических операций —

В этой статье проводится параллельное сравнение скорости PL/SQL и Oracle JVM для некоторых основных математических операций.

Заполнение значений внешнего ключа Master-Detail с использованием последовательностей — В этой статье представлены некоторые безопасные методы заполнения столбцов внешнего ключа master-detail при использовании последовательностей.

Поддержка регулярных выражений в Oracle (REGEXP_COUNT, REGEXP_INSTR, REGEXP_REPLACE, REGEXP_SUBSTR, REGEXP_LIKE) — Использование регулярных выражений для решения некоторых вопросов, которые мне задавали на протяжении многих лет.

Извлечение HTML и двоичных файлов в таблицы через HTTP — В этой статье приведены два кратких примера того, как HTML-страницы и двоичные файлы, такие как изображения или документы, могут быть загружены через HTTP и помещены непосредственно в таблицы.

ROWID для производительности PL/SQL — В этой статье показано, как использование ROWID в транзакциях может повысить производительность.

Владельцы схем и пользователи приложений —

Защитите свои объекты схемы, определив пользователей приложений с необходимыми привилегиями для этих объектов, а не разрешая прямые подключения к владельцу схемы.

Оценка короткого замыкания в PL/SQL — В этой статье описывается, как можно использовать ускоренную оценку для повышения производительности некоторых логических выражений.

Использование справочных курсоров для возврата наборов записей — Возврат наборов записей из хранимых процедур Oracle.

UTL_HTTP и SSL (HTTPS) с использованием кошельков Oracle — В этой статье описывается, как использовать пакет UTL_HTTP для взаимодействия с ресурсами, защищенными с помощью SSL (HTTPS).

Установка и обновление utPLSQL — В этой статье демонстрируется установка и обновление среды модульного тестирования utPLSQL для PL/SQL.

Проверка XML-документа на соответствие XML-схеме (XSD) в базе данных Oracle — В статье приведены несколько простых примеров проверки XML-документов по XML-схеме (XSD) в базе данных Oracle.

Веб-службы и база данных Oracle — Обзор функций, доступных в базе данных Oracle для использования и публикации веб-сервисов.

XML-Over-HTTP (веб-службы REST) из PL/SQL —

XML-over-HTTP был предшественником веб-сервисов, обеспечивающих легкий доступ к XML через HTTP GET и POST.

Liquibase: развертывание приложений Oracle Application Express (APEX) — В этой статье показано, как развертывать приложения Oracle Application Express (APEX) с помощью Liquibase.

SQLcl: развертывание приложений Oracle Application Express (APEX) с использованием реализации SQLcl Liquibase — В этой статье показано, как развертывать приложения Oracle Application Express (APEX) с помощью SQLcl-реализации Liquibase.

Главная | Статьи | Скрипты | Блог | Сертификация | Видео | Разное | О

О Тиме Холле

Авторские права и отказ от ответственности

Экзамен PL-900: основы Microsoft Power Platform — Сертификаты

Кандидаты на этот экзамен стремятся повысить производительность, понимая возможности Microsoft Power Platform, автоматизируя основные бизнес-процессы с помощью Power Automate, выполняя базовый анализ данных с помощью Power BI, действуя более эффективно, создавая простые приложения Power Apps и создавая мощные чат-боты с помощью с помощью Power Virtual Agents.

Если вы сдадите этот сертификационный экзамен, у вас может быть право на зачет колледжа ACE. Для получения подробной информации см. кредит колледжа ACE для сертификационных экзаменов.

Важно

Англоязычная версия этого экзамена будет обновлена 24 марта 2023 г. Подробную информацию о предстоящих изменениях см. в учебном пособии, указанном в поле «Совет». Если доступна локализованная версия этого экзамена, она будет обновлена примерно через восемь недель после этой даты. Хотя корпорация Майкрософт прилагает все усилия для обновления локализованных версий, как уже отмечалось, могут быть случаи, когда локализованные версии этого экзамена не обновляются по расписанию.

Проходной балл: 700. Узнайте больше об экзаменационных баллах.

Совет

- Ознакомьтесь с учебным пособием PL-900, которое поможет вам подготовиться к экзамену

- Продемонстрируйте экзамен, посетив нашу тестовую среду для экзаменов

Часть требований для: Сертифицировано Microsoft: основы Power Platform

Связанные экзамены: никто

Перейти к профилю обучения

Оцениваемые навыки

- Англоязычная версия этого экзамена будет обновлена 24 марта 2023 г.

Ознакомьтесь с учебным пособием, ссылка на которое приведена в предыдущем блоке «Совет», чтобы узнать подробности о оцениваемых навыках и предстоящих изменениях.

Ознакомьтесь с учебным пособием, ссылка на которое приведена в предыдущем блоке «Совет», чтобы узнать подробности о оцениваемых навыках и предстоящих изменениях. - Опишите коммерческую ценность Microsoft Power Platform (20–25 %).

- Определите основные компоненты Microsoft Power Platform (10–15%).

- Демонстрация возможностей Power BI (20–25%)

- Демонстрация возможностей Power Apps (25–30%)

- Демонстрация возможностей Power Automate (10–15%)

- Демонстрация возможностей Power Virtual Agents (1–5%)

Два способа приготовления

Могут быть сертификаты и предварительные условия, связанные с «Экзамен PL-900: основы Microsoft Power Platform».

Ресурсы для экзаменов

Схема обучения для сертификации

Рекомендуемые учебные ресурсы, которые помогут вам подготовиться к обязательным экзаменам и получить сертификат.

Руководство по обучению и сертификации

Ознакомьтесь со всеми сертификатами в кратком руководстве по обучению и сертификации.

Ознакомьтесь с учебным пособием, ссылка на которое приведена в предыдущем блоке «Совет», чтобы узнать подробности о оцениваемых навыках и предстоящих изменениях.

Ознакомьтесь с учебным пособием, ссылка на которое приведена в предыдущем блоке «Совет», чтобы узнать подробности о оцениваемых навыках и предстоящих изменениях.